Kaspersky Lab-i turvalabor avastas üleeile uue versiooni Gpcode viirusest. See erineb eelmisest Gpcode versioonist selle poolest, et kasutatakse eelmisega võrreldes tunduvalt keerulisemat, 1024-bitist võtit.

Viimane, 660-bitine võti õnnestus enamikel tutud viirusetõrjetel lahti murda, aga 1024 bitine võti on juba kõvem pähkel.

See viirus levib peamiselt spämmiga ja krüpteerib arvutis leiduvad tähtsamad (DOC, TXT, PDF, XLS, JPG, PNG, CPP, EXE jms) failid, nii et tavakasutaja neid enam avada ei saa. Avamise jaoks on aga vaja lahtikrüpteerijat, mida saab osta ainult viiruse autorilt.

Lisan veel Kaspersky Lab´i Eesti esindaja pressiteate:

TÄHELEPANU! Väga ohtlik viirus!

Menelon OÜ, Kaspersky Lab´i ametlik esindaja, teatab väga ohtliku viiruse – Gpcode – avastamisest.

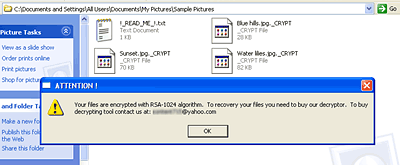

Uue viiruse Virus.Win32.Gpcode.ak signatuur lisati viirustõrjebaasidesse 4. juunil 2008. Praegu pole võimalik kahjustatud faile dekrüpteerida, kuna viirus kasutab krüptimiseks lahtimurdmiskindlat RSA-algoritmi, mille võtme pikkus on 1024 bitti. Viirus krüptib paljudes vormingutes (DOC, TXT, PDF, XLS, JPG, PNG, CPP, H jt) kasutajafaile. Peale seda ilmub ekraanile ingliskeelne teade: “Teie failid on krüptitud RSA-1024 algoritmiga. Failide dekrüpteerimiseks on vaja salajast võtit. Selle saab osta aadressil: xyz@yahoo.com».

Kahjuks pole veel kindlaks tehtud viiruse levitamisteed, seetõttu soovitame lülitada sisse kõik kahjurprogrammivastased kaitsevahendid, mis teil on.

TÄHELEPANU! Kui te näete oma arvutis sellist teadet:

…siis on seda arvatavasti rünnanud Gpcode.ak. Sellisel juhul üritage SÜSTEEMI TAASKÄIVITAMATA JA VÄLJALÜLITAMATA võtta meiega ühendust, kasutades teist internetiühendusega arvutit.

Kirjutage meile e-posti aadressil stopgpcode@kaspersky.com ja teatage nakatumise täpne kuupäev ja kellaaeg, samuti, mida te tegite arvutis viimase 5 minuti jooksul enne selle nakatumist: milliseid programme käivitasite, millist veebilehte külastasite. Me üritame aidata teile tagastada Å¡ifreeritud andmed.

Vaatamata tekkinud olukorra keerukusele, analüüsivad meie analüütikud viirust edasi ja otsivad võimalusi deÅ¡ifreerida faile ilma salajase võtmeta.

RSA-algoritm põhineb Å¡ifreerimisvõtmete jaotusel salajasteks ja avalikeks. RSA-algoritmiga Å¡ifreerimise printsiip kõlab: teate Å¡ifreerimiseks piisab vaid ühest avatud võtmest. Sellist teadet saab aga deÅ¡ifreerida vaid salajast võtit omades.

Sellel printsiibil põhineb ka viirus Gpcode. Ta Å¡ifreerib kasutajafaile omaenese kehas asuva avatud võtmega. Faile deÅ¡ifreerida saab ainult salajase võtme omanik ehk kahjurprogrammi Gpcode autor.

See pole esimene selline viirus, veel kaks aastat tagasi õnnestus Kaspersky Lab´il dekrüpteerida Gpcode eelmine versioon, mis kasutas 660-bitist RSA-võtit. Kuid seekord õppis kurjategija oma eelmistest vigadest ja ei korranud neid enam.

Kõik edasised täpsustused kajastuvad veebilehel: http://www.kaspersky.ee

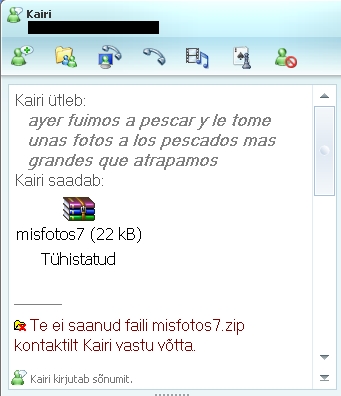

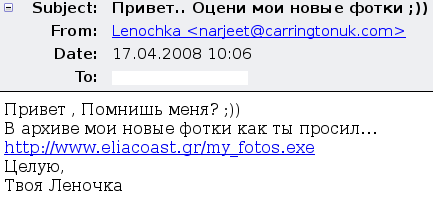

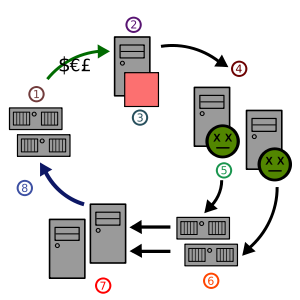

Botnetid on tegutsenud juba pea 10 aastat. Eksperdid on nende pärast ammu muret tundnud, kuid paljud tavakasutajad peavad botnettide probleemi ikka veel kaugeks ja mitte neisse puutuvaks. Selline muretus kestab seni, kuni nende võrguteenuse pakkuja ühendab neid võrgust lahti, nende pangaarvetelt on raha varastatud või nende emaili või MSNi paroole on kuritarvitatud.

Botnetid on tegutsenud juba pea 10 aastat. Eksperdid on nende pärast ammu muret tundnud, kuid paljud tavakasutajad peavad botnettide probleemi ikka veel kaugeks ja mitte neisse puutuvaks. Selline muretus kestab seni, kuni nende võrguteenuse pakkuja ühendab neid võrgust lahti, nende pangaarvetelt on raha varastatud või nende emaili või MSNi paroole on kuritarvitatud.