Viimati toimetatud 13.august 2009.a.

Mida aeg edasi, seda enam ohustavad arvuteid uue põlvkonna pahavarad, mis võrreldes tavaliste viiruste, troojalaste ja nuhkvaraga on võimelised end süsteemi ära peitma ning vältima avastamist traditsiooniliste tõrjeprogrammide poolt.Sellist kurivara on tavavahenditega väga raske eemaldada, kuna nad teisendavad end arvuti tööks eluliselt vajalikeks süsteemifunktsioonideks või -protsessideks. Neid salajasi ja varjatud pahalasi kutsutakse rootkit’ideks.

Olemus

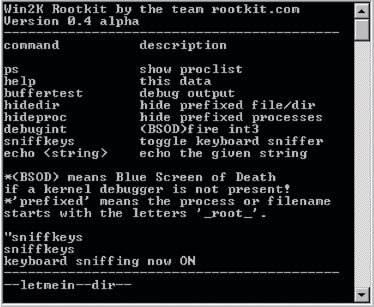

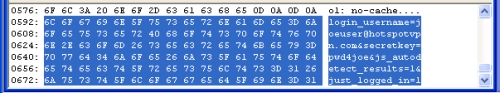

Rootkit on peidetud pahavara, ehk siis nähtamatu protsess või koodijupp (viirus, trooja, klahvivajutuste salvestaja, nuhkvara), mis suudab mööda hiilida viirus- ja nuhkvaratõrjeprogrammidest, salvestub kettale ja hakkab õelvara loojale edastama arvutis leiduvat tundlikku informatsiooni – salasõnadest kuni pangakoodideni välja.

Tavaliselt kasutataksegi rootkit-pahavara just klahvinuhkide peitmiseks. Esmalt muudetakse vastavalt rootkiti olemusele ja ülesannetele arvutis olevad teatud protsessid, programmid või süsteemiutiliidid töövõimetuks (modifitseeritakse algtähenduselt teiseks), mis võimaldab sissemurdjal saavutada kontroll kogu arvuti üle. Kontrollitavat arvutit saab kasutada näiteks isikliku andmelaona, kus kurjam hoiab oma kahtlast kraami, kas siis levitamiseks mõeldud spämmi, varastatud faile jne. Samuti võidakse nakatunud arvutit kasutada pahavarakeskusena teiste arvutite nakatamiseks üle interneti.

Lisainfo siit

Tüübid

Rootkite liigitatakse põhiliselt nelja alaliiki: mälupõhised, kasutajapõhised, püsivad (Persistent) ja kernel-tasandi rootkitid. Raskemini avastatavad ja ohtlikeimad on just kaks viimast, kuna aktiveeruvad juba arvuti alglaadimisel, enne veel, kui operatsioonisüsteem ise jõuab täielikult käivituda ja mingitki kaitset pakkuda. Kasutajapõhiseid ja mälupõhiseid rootkite saab aga kergemini avastada ja eriutiliitide abil eemaldada. Mälupõhine rootkit ei suuda püsivat pahatahtlikku koodi kõvakettale salvestada ja arvuti taaskäivitamisel see tavaliselt hävineb. Ent kunagi ei või kindel olla, et see end uuesti automaatselt käima ei lülitada, kasutades selleks näiteks süsteemitaastepunkte.

Lisainfot siit ja siit

Ennetus ja tõrje

Kuna pahatahtlikud “kummitused” installeeruvad kergemini administraatori õigustega sisseloginud kasutajate süsteemi, siis alati on turvalisem toimetada arvutis tavakasutaja õigustes. Ja loomulikult olgu administraatori konto ikka alati salasõnaga kaitstud. Kuidas valida turvalisi salasõnu, sellest loe siit ja siit

Kuigi rootkitid võivad olla leidnud takistusteta tee arvutisse, ei tähenda see, et sama tõrjeprogramm, millest see läbi lipsas, ei suudaks seda hiljem avastada. Pahalasi otsitakse nii signatuuride põhjal kui pahavara käitumiskombeid analüüsides, seega ikka ja alati olgu viiruse-ja nuhkvaratõrjed värskelt uuendatud. Samuti tuleb Microsofti koduleheküljelt (Windows Update) kõik turvaaukude lappimiseks mõeldud parandused arvutisse tõmmata. Ja mis peamine – kunagi ei tasu arvutisse installeerida tundmatut programmi, mille päritolus ja turvalisuses kindel pole, kuna sageli sokutatakse just nendega salaja rootkit kaasa. Enne tasuks vastava programmi kohta internetist infot otsida ja alles seejärel otsustada.

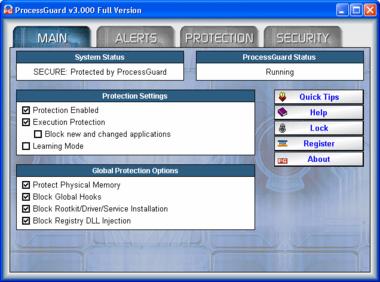

Kindlasti soovitan paigaldada arvutisse mõni rootkitide tõkestusprogramm. Parimaks neist peetakse DiamondCS ProcessGuard´i ja InfoProcess AntiHook´i , millest eelmine versioon 2.6 on vabavara kodukasutajatele. Ise kasutan Processguard kaitset, millest küll vabavaraline versioon paraku otseselt ei paku rootkit-vastast blokeeringut, ent arvestades nende aastatepikkust kogemust ja programmi kvaliteeti, ei hakka nad oma mainet rikkuma ohtliku pahavara arvutisse lubamisel.

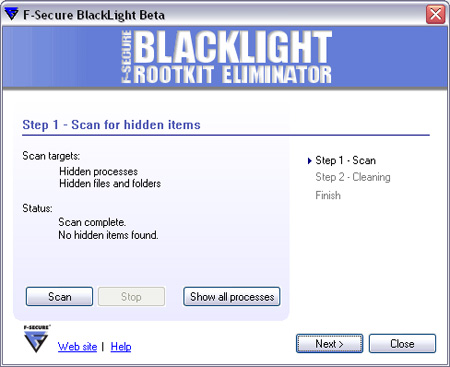

Kui veel aasta tagasi pakuti rootkit’ide avastamiseks ja eemaldamiseks vaid kolme-nelja programmi, siis nüüd võib neid internetist leida palju, enamus vabavaralised. Kindlalt on esirinnas vanematest tegijatest Sysinternals RootkitRevaler ja F-Secure BlackLight.

Uutest tõrjevahenditest peetakse paremateks Gmeri, Ice Swordi, Rootkit Unhookerit, Hidden Finderit ja Rootkit Hook Analyzerit. Olen neid kõiki katsetanud ja rahule jäänud, ent algajad peaksid arvestama, et mõned on neist üsna keerulised, mitmete lisadega, ja kui pole väga kursis süsteemiprotsessidega, siis tuleks pigem kasutada mõnd lihtsamat, näiteks viirusetõrjujate poolt väljatöötatud beeta-versioone, mille leiab nende kodulehtedelt. Need eriutiliidid on väga kasutajasõbralikud, rootkiti leides tavaliselt nimetatakse see ümber (rename) ja taaskäivitusega (restart) eemaldatakse.

Kõigi eelnimetatud tõkestus- ja tõrjeprogrammide kohta ja paljude teiste analoogsete programmide kohta saab infot siit:

http://antirootkit.com/software/index.htm

Täiendavat lugemist siit

Kindlalt teada nuhkvaratõrjujad, mis samuti suudavad kummitus-kurivara avastada, on vabavaraline A-squared Free ja tasuline Ashampoo AntiSpyware.

Ajaloost

Termin “rootkit” (root – unix keskonnas adiministraator; kit – tööriistakomplekt) on kasutusel juba 10-15 aastat. Algselt ei olnud rootkit loodud sugugi pahatahtlikuna, vaid oli mõeldud administraatorite töö kergendamiseks Unix/Linuxi keskkonnas. Paraku on see ka parim tee võõra arvuti kaaperdamiseks…

Esimene Windowsi rootkit avalikustati juba aastal 1999 Greg Hoglund`i poolt. Laiemalt hakati rootkit’ide olemasolu teadvustama 2005. aasta oktoobris, kui Microsoft ja Sysinternals.com turvaekspert Mark Russinovich avastas juhuslikult oma isiklikust arvutist meediakonserni Sony poolt oma toodetega kaasa pandud nn Sony Rootkit’i, mis pidi kindlustama muusikaplaatide kopeerimiskaitse, ent samal ajal võttis see kontrolli arvuti üle ning selle eemaldamise järel lakkas Windows töötamast.

Esimene Windowsi rootkit avalikustati juba aastal 1999 Greg Hoglund`i poolt. Laiemalt hakati rootkit’ide olemasolu teadvustama 2005. aasta oktoobris, kui Microsoft ja Sysinternals.com turvaekspert Mark Russinovich avastas juhuslikult oma isiklikust arvutist meediakonserni Sony poolt oma toodetega kaasa pandud nn Sony Rootkit’i, mis pidi kindlustama muusikaplaatide kopeerimiskaitse, ent samal ajal võttis see kontrolli arvuti üle ning selle eemaldamise järel lakkas Windows töötamast.

Sony Skandaalist saab lähemalt lugeda siit . Ja lõpplahendusest on ka Arvutikaitses juttu.

Failijagajate ringkondades levivad

Failijagajate ringkondades levivad  Michael Herf

Michael Herf  Pildil: Väike valik traadita võrgu pealtkuulamiseks vajalikust varustusest. Tavakasutuses läheb neid antenne vaja kaugemal asuva traadita võrgu signaali vastuvõtmiseks.

Pildil: Väike valik traadita võrgu pealtkuulamiseks vajalikust varustusest. Tavakasutuses läheb neid antenne vaja kaugemal asuva traadita võrgu signaali vastuvõtmiseks.

sisenemiseks, samuti WEP ja WPA võtme lahtimurdmine. Karistatav on ka arvutivõrgu ühenduse kahjustamine (§207) ehk siis DoS rünnak või signaali segamine (jamming). Võõraste meilide ja kiirsõnumite lugemise eest ähvardab pätti sõnumisaladuse rikkumise paragrahv (§156), kui aga pealtkuulatud andmeid kasutatakse varalise kasu saamise eesmärgil (§213), võib kurikaela oodata juba kuni viieaastane puhkus ruudulise päikese paistel. Samuti ei tasu alahinnata Eesti politsei võimekust arvutikurikaelte tabamisel – arvutivõrku tungimise eest on juba kohtu ette viidud rohkem kui üks tegelane…

sisenemiseks, samuti WEP ja WPA võtme lahtimurdmine. Karistatav on ka arvutivõrgu ühenduse kahjustamine (§207) ehk siis DoS rünnak või signaali segamine (jamming). Võõraste meilide ja kiirsõnumite lugemise eest ähvardab pätti sõnumisaladuse rikkumise paragrahv (§156), kui aga pealtkuulatud andmeid kasutatakse varalise kasu saamise eesmärgil (§213), võib kurikaela oodata juba kuni viieaastane puhkus ruudulise päikese paistel. Samuti ei tasu alahinnata Eesti politsei võimekust arvutikurikaelte tabamisel – arvutivõrku tungimise eest on juba kohtu ette viidud rohkem kui üks tegelane… Klassikaliselt kutsutakse rämpspostiks ehk SPAMmiks (Simultaneously Posted Advertising Messages) soovimatult saadetud kirju. Enamasti sisaldab see kiri mingit toote või teenuse reklaami, kuid vahel võib ta sisaldada ka usukuulutust või olla lihtsalt tühi. Kui algselt sisaldasid sellised kirjad ainult reklaami, siis tänapäeval on hakanud koos nendega levima ka viirused. Järgnevalt vaatame, miks ja kuidas need kirju saadetakse ja kuidas nende hulka postkastis vähendada.

Klassikaliselt kutsutakse rämpspostiks ehk SPAMmiks (Simultaneously Posted Advertising Messages) soovimatult saadetud kirju. Enamasti sisaldab see kiri mingit toote või teenuse reklaami, kuid vahel võib ta sisaldada ka usukuulutust või olla lihtsalt tühi. Kui algselt sisaldasid sellised kirjad ainult reklaami, siis tänapäeval on hakanud koos nendega levima ka viirused. Järgnevalt vaatame, miks ja kuidas need kirju saadetakse ja kuidas nende hulka postkastis vähendada.