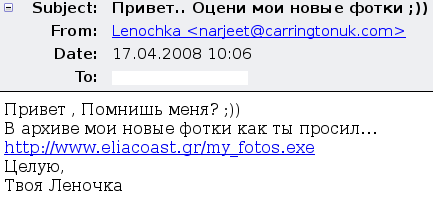

Täna hommikul leidsid paljud arvutikasutajad oma postkastist järgmise teate:

From: “SEB – Union Bank of Estonia ( EESTI UHISPANK )” <service@seb.ee>

Date: 28 aprill 2008 11:10:34 GMT+03:00

To: undisclosed-recipients: ;

Subject: [***SPAM***] SEB – Union Bank of Estonia ( EESTI UHISPANK ) – IMPORTANT MESSAGE

Dear SEB – Union Bank of Estonia ( EESTI UHISPANK ) customer, For security reasons our Internet Anti-Fraud Department decided to suspend your account in order to protect you from any kind of Internet attacks. We invite you to re-activate your account and also Log In in our new developed Internet Anti-Fraud security system. Please follow the link below to start this procedure:

http://www.seb.ee/index/1305

Please accept our apologies for this issue and consider this a very important message,

SEB – Union Bank of Estonia ( EESTI UHISPANK )

Internet Anti-Fraud Department

Kirjas toodud link paistab küll pealtnäha SEB oma, kuid suunab tundmatusse serverisse. Klikkijaile avaneb selline pilt (aitäh Margusele pildi eest!):

Ühesõnaga klassikaline ja üle hulga aja väga kvaliteetselt koostatud phishing, mis sedapuhku kurval kombel suunatud Eesti panga klientide vastu.

Tasub üle korrata, ei SEB ega ükski teine pank maailmas ei palu ei turvaintsidendi ega mingil muul ettekäändel oma klientidelt meili ega telefoni teel nende krediitkaardi- ega sisselogimisandmeid, seega on sarnaste kirjade näol alati tegemist pettusega.

SEB kommentaari saab lugeda siit.

Edit: lisaks juhivad SEB inimesed tähelepanu asjaolule, et Ühispanka enam ei eksisteeri, nende panga nimi on SEB.

576 kontoritöötaja peal tehtud

576 kontoritöötaja peal tehtud