Aasta algul kirjutasin ülevaate Acronis True Imagest, mida isiklikult pean turulolevatest parimaks kahjustatud süsteemi taastajaks. Ent maitsed ja arvamused on erinevad – mõnele tunduvad Acronise tooted ka samm-sammult õpetust järgides  liialt keerulised, pealegi maksavad nad mitu raha. Praegusel majandussurutise  ajal on siiski kõige otstarbekam tutvustada mõnda tasuta pakutavat süsteemiennistajat, millel küll võrreldes tasuliste versioonidega puuduvad mitmed lisavõimalused, ent sellegipoolest teevad nad oma töö stiilselt ära. Loe edasi: Tasuta süsteemitaastaja Macrium Reflect

Rünnete ennetamine Linux ja Mac keskkonnas

Eelmisel korral kirjutasin rünnete ennetamisest Windows keskkonnas. Windows ei ole aga mitte ainus keskkond, mida rünnatakse. Järgnevalt teen ülevaate, kuidas ennetada ründeid Linux, Mac ja BSD keskkondades.

Elementaarne turve

Kui Windows puhul näib loomulik, et arvutis on olemas nii personaalne tulemüür kui ka antiviirus (ning pahavara vastane rakendus), ei ole need rakendused sugugi mitte levinud teistes keskkondades. Elementaarne tulemüür on siiski enamikes olemas, kuid tavaliselt piirdutakse ip või pordi järgi siseneva liikluse filtreerimisega. See ei ole tihti siiski piisav ning soovitav on omada tulemüüri, mis kontrollib suhtlust ka rakenduste järgi ning võimaldab filtreerida väljuvat suhtlust. Tegelikkuses on see kõik võimalik ka operatsioonisüsteemidega Linux ja BSD tihti kaasas oleva iptables tarkvaraga, Maci tulemüür aga nii detailset konfigureerimist ei toeta. Linuxi tavakasutajatele mõeldud distributsioonid sisaldavad tihtipeale ka graafilist rakendust tulemüüri seadistamiseks ning mõnel juhul on ka vaikimisi seadistus juba päris korralik. Sealjuures on kasutajaliides tihti sarnane Windowsi tulemüürile, mis küsib väljuva võrguliikluse korral kasutajalt, kas ta soovib rakendust võrku lubada. Maci tulemüüri seadistamise juhendi leiate siit, iptables seadistamise graafilise rakenduse Firewall Builder kohta leiate infot siit.

Linuxi (ja kohati ka Mac) kasutajate seas on levinud arvamus, et nende platvormi niikuinii ei rünnata, mistõttu pole ka arvutit aeglasemaks tegevat antiviirusprogrammi vaja. See arvamus kaob pärast paari intsidenti viiruse või kahtlase võrguliiklusega (Linux ja Mac on eelistatud/levinud botnettide juhtimisserverite platvormid). Parem on olla valmis ning kasutada antiviirusprogrammi – see võib leida üht-teist huvitavat ja teie jaoks tundmatut teie arvutist. Antiviirusprogramme on nii Linux-le, BSD-le kui ka Mac-le mitmeid, sealjuures ka vabavaralisi. Valiku vabavaralisi antiviirusprogramme võite leida VabaVaraVeebist. KDE kasutajate jaoks on tõenäoliselt mugavaim kasutada KlamAV-d, Gnome kasutajate jaoks ClamTk-d. Mõlemad neist on ClamAV graafilised kasutajaliidesed. ClamAV omab versioone ka Windowsil, Solarisel ja mitmetel teistel operatsioonisüsteemidel (Mac-i tuge tal pole). Tuntuim vabavaraline Mac antiviirus on iAntivirus, mille leiate siit. Veel aasta tagasi soovitas Apple Mac OS kasutajatel kasutada Mac OS platvormil korraga vähemalt kahte erinevat antiviirusprogrammi. Nüüdseks on soovitus muutunud ning soovitatakse kasutada vähemalt ühte antiviirusprogrammi.

NX/XD bitt (riistvaraline DEP)

Windowsis vastas protsessori NX (No eXecute) / XD (eXecution Disabed) võimalusele DEP (Data Execution Prevention) tehnoloogia. NX/XD tähistab protsessori oskust eristada käitatavaid andmeid mitte-käitatavatest (kirjutatavast mäluosast).

NX/XD bitti toetavad nii BSD, Linux kui ka Mac OS. Erinevalt Windowsist, kus biti kasutamine on lihtsalt sisse-välja lülitatav, oleneb nii Linux kui Mac OS puhul biti kastumine kasutatavast tuumast. Uuemad Mac OS X-d (alates versioonist 10.5) on NX biti kasutamine sisse lülitatud, vanematel see puudub (10.4.4 omas piiratud NX biti kasutamise tuge). Ka uuemad Linuxi distributsioonid omavad NX biti tuge, kuid tihti on see tuumas välja lülitatud, et tagada paremat ühilduvust vanema riistvaraga. Näiteks on Fedora Linux puhul NX biti kasutamiseks vajalik vaiketuuma (kernel) asendamine “kernel-PAE†paketiga. Linuxi distributsioonide turvatud (hardened) versioonid reeglina kasutavad NX bitti. Uuemad BSD distributsioonid (alates FreeBSD 5.3 ja OpenBSD 3.4) kasutavad NX bitti.

Seega lihtsam viis kontrollimiseks, kas teie Linux, Mac OS X või BSD kasutab protsessori pakutavat NX bit tuge, on kontrollida oma operatsioonisüsteemi (või selle tuuma) versiooni ning vajadusel uuendada seda. Riistvaralise DEP-i kasutamise ja sisse lülitamise kohta saab lugeda ka NSA juhendist.

Kasutajakonto turve

Peamine reegel kasutajakontode kasutamisel on, et alati tuleks kasutada kasutajakontot, millel on igapäevategevusteks piisavad õigused ja vähe õigusi, mida igapäevaselt ei kasuta. See tähendab, et arvuti igapäevaseks kasutamiseks peaks alati kasutama piiratud õigustega kasutajakontot, mitte administraatori (root) kontot. See vähendab võimalust, et sinu külastatava veebilehe või avatava e-kirja (või käivitatava programmi) tulemusel saab ründaja või pahavara ligi sinu operatsioonisüsteemi kriitilistele osadele ning ei põhjusta süsteemi töökõlbmatuks muutumist.

Peaaegu kõigis uuemates operatsioonisüsteemides on võimalik käivitada rakendusi mõne teise kasutajana kui aktiivne töölaua kasutaja. Nii on Windowsis käsk runas (menüüvalik “käivita kui …â€) ja Linuxis käsk su (ja selle sarnased sudo, kdesu jt.). Nende käskude kasutamine on eelistatud viis operatsioonisüsteemi konfigureerimistegevuste teostamiseks (sh. uute rakenduste paigaldamine). Viimasel ajal on populaarne automaatne administraatori konto andmete küsimine juhul kui operatsioonisüsteem tuvastab, et rakendus vajab administraatori õigusi. Tihtipeale on selline küsimine seotud tegevustele kinnituse küsimisega. Windowsis nimetatakse sellist käitumist UAC-ks (User Access Control), kuid selline käitumine on olemas ka turvalisusele orienteeritud Linuxi versioonides (sh. Fedora Linux).

Kokkuvõtteks

Kuigi Linux, BSD ja Mac OS X puhul ei räägita palju rünnete ennetamise tehnoloogiatest nagu DEP, UAC, ASLR jt., on neil vastav tugi olemas. Nende tehnoloogiate kasutamine on aga vähem tähele pandav kui Windowsi puhul. See tähendab, et nende võimaluste sisse/välja lülitamine või töös oleku kontrollimine on tihti keerulisem või lausa võimatu. Seega eeldab näiteks Linuxi turvaline kasutamine enamasti paremaid teadmisi operatsioonisüsteemi ja süsteemsete rakenduste kohta, kui Windowsi (või Mac OS X) turvaline kasutamine.

Suurim probleem Linux, BSD ja Mac OS X platvormidel on vähene pahavara vastaste rakenduste (nt. antiviirused, pahavara eemaldajad) levik. Seda peamiselt seetõttu, et neid platvorme reklaamitakse kui pahavara vabasid, mida nad tegelikult ei ole. Kaspersky Labs asutaja Eugene Kaspersky ennustab nendel platvormidel pahavara leviku kiiret kasvu juba lähitulevikus. Sama meelt on ka mitmed teised turvakonsultandid, kelle arvates ei ole Linux, BSD ega Mac OS X kasutajaskond veel ületanud piiri, millest alates nende ründamine annab märgatava tulemuse. Seega tuleks nende platvormide kasutajatel kindlasti veenduda, et nad kasutavad antiviirust, tulemüüri ja administraatori konto on kasutusel vaid eriolukordades (nt. uue rakenduse paigaldamine või olemasoleva ümber konfigureerimine või eemaldamine).

Mida arvavad viiruste tegijad antiviirustest?

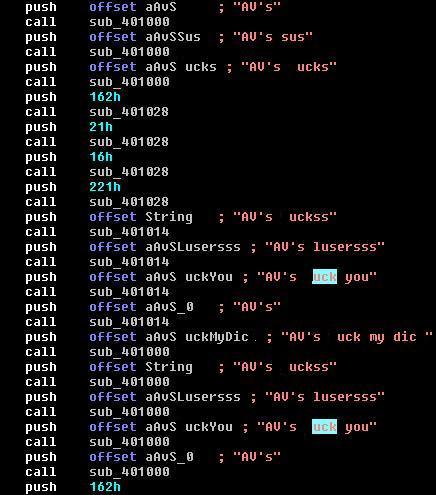

Turvatarkvara tootja Sophos kirjutab oma blogis sellest, kuidas viiruste tegijad on oma viiruse koodi sisse jätnud ka midagi turvatarkvara spetsialistidele:

Nagu näha juuresolevalt pildilt, on koodi lisatud ropud sõnad, mis ilmselt suunatud sellele, kes seda viirust uurib ja oma andmebaasi lisab. Küllaltki lapsik, võiks öelda 😉

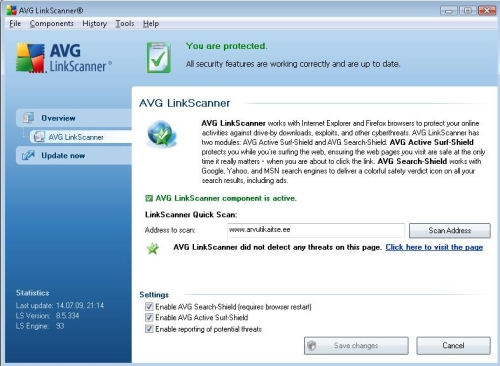

AVG LinkScanner

AVG Antiviiruse tasuta versioon on leidnud laialdast kasutamist. Versioonis 8.5 on AVG LinkScanner juba sisse ehitatud. Kes aga antud toodet ei kasuta, võivad kasutada eraldi AVG LinkScannerit.

Enamik pahavarast leiab tänapäeval tee teie arvutisse mõnelt pahatahtlikult veebisaidilt. AVG LinkScanner on päris tõhus kaitse nende ohtude vastu. Nimelt kontrollib AVG LS internetilehekülge enne selle kasutajale kuvamist. Seda tehakse nii heuristiliselt kui ka “musta nimekirja” põhjal. Seega ei sõltu kaitse tingimata sellest, kas uus internetilehekülg on AVG LS kommuunile teada.

AVG LS töötab operatsioonisüsteemidega Windows 2000, Windows XP ja Vista (32- ja 64 bit), brauseritest on toetatud Mozilla Firefox (alates 2.0) Internet Explorer (alates IE6) ja Opera.

Programm saab läbi ka kõigi suuremate viirustõrjete ja muude turvaprogrammidega (tulemüürid jne).

AVG LinkScanneri saab alla laadida tema kodulehelt http://linkscanner.avg.com/, selle suurus on natuke üle 15Mb.

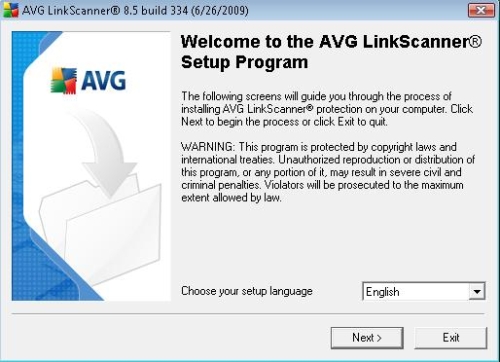

Paigaldus on kerge ning arusaadav. Tuleb valida Standard installation ning paigaldus jätkub:

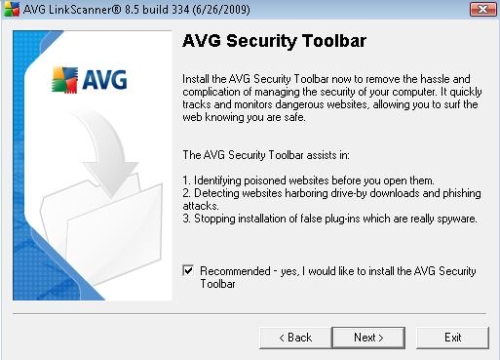

Küll aga tuleks tähelepanu pöörata tööriistaribale, mis vaikimisi peale lastakse:

Kui kasutaja oma arvutisse lisavidinaid ei taha, võib selle linnukese ära korjata, kuid tööriistariba abil on programmi kindlasti mugavam kasutada.

Enne installeerimise lõppu tuleb läbida ka väike seadistamine. Ega seal polegi midagi muud kui Next ja Next klõpsata. Seadistamise käigus uuendatakse ka kahtlaste veebisaitide nimekirja.

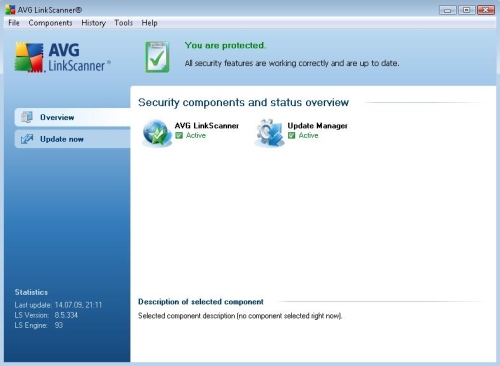

Peale installeerimist on programm kohe tööks valmis. Taaskäivitust ei nõuta ning programmi peaaken näeb välja selline:

AVG LS uuendab ennast päris tihti ja automaatselt, kasutaja ei pea selle pärast muret tundma. Programmi mälukasutus on väga väike. Kolme protsessi (4, kui programmi peaaken on avatud) mälukasutus kokku on 3Mb ringis.

Vajadusel saab internetilehekülgi ja nende linke ka käsitsi kontrollida, ilma et peaks nendel surfama. Selleks tuleb menüüst valida Components – AVG LinkScanner

Olemegi valmis 🙂

Turvatoodete tarnijad libatõrjujate vastu

Turvatoodete tegijad plaanivad käsile võtta libatõrjujad (fake antivirus), mis üha suureneval hulgal internetis ringlevad.

Selleks on neil kavas luua avalike, seaduslike programmide ja tarnijate (tootjate) list. Proovilistis on turbetarkvara tootjad nagu Microsoft, Symantec, Trend Micro ja McAfee , lisaks veidi vähem levinud nagu Kaspersky Lab, Check Point, Panda, Sunbelt Software, Fortinet ja Webroot.

Idee kävitajaks märtsis oli vabatahtlik arvutiturvastandardite foorum http://www.ccssforum.org/ Selle asutaja on Comodo juht Melih Abdulhayoglu, kes, andes tavalistele internetikasutajatele midagi millega toote õigsust kontrollida, loodab neid päästa petutarkvara ohvriks langemast.

Viimasel ajal on libatõrjed muutunud aina laialdasema levikuga nuhtluseks. Need programmid hirmutavad kasutajaid teadetega, et arvuti on nakatunud, ja kutsuvad sel puhul end ära ostma. Kui kasutaja seda aga teeb, annab ta liskas tarbetu ja mõnikord ka otseselt kahjuliku tarkvaratüki soetamisele veel ka oma krediitkaardi andmed küberkurjamitele, kes siis kõige tipuks ta tema pangaarve tühjaks teevad.

IE8 turvaauk

Turvaeksperdid leidsid IE 8 veebibrauserist kriitilise ActiveX turvaaugu, mida kasutades saab arvutisse pahavara paigaldada , kirjutab PC Advisor. Kasutatakse seda nii, et kurikaelad paigaldavad nakatunud veebiserveritesse pahatahtliku ActiveX komponendi, mis suunab sinna sattunud brauseri juba konkreetse arvuti tarbeks pahavara alla laadima.

Turvaaugu kriitilisust arvestades on seda hakatud juba nimetama Conficker 2’ks, kuna rünnak levib kiirelt ja laialdaselt. Samuti ei ole kasutajad kaitstud ka siis, kui nad surfavad ainult enda teada turvalistel lehekülgedel.

Tasub silmad lahti hoida ning enda kaitsmiseks näiteks WOTi kasutada.

Microsoft lubas selle vea parandada 14 juulil. Seega tasub IE 8-le uuendusi otsida. Seda saab teha näiteks Microsofti uuenduste lehel http://windowsupdate.microsoft.com/