Botnetid on tegutsenud juba pea 10 aastat. Eksperdid on nende pärast ammu muret tundnud, kuid paljud tavakasutajad peavad botnettide probleemi ikka veel kaugeks ja mitte neisse puutuvaks. Selline muretus kestab seni, kuni nende võrguteenuse pakkuja ühendab neid võrgust lahti, nende pangaarvetelt on raha varastatud või nende emaili või MSNi paroole on kuritarvitatud.

Botnetid on tegutsenud juba pea 10 aastat. Eksperdid on nende pärast ammu muret tundnud, kuid paljud tavakasutajad peavad botnettide probleemi ikka veel kaugeks ja mitte neisse puutuvaks. Selline muretus kestab seni, kuni nende võrguteenuse pakkuja ühendab neid võrgust lahti, nende pangaarvetelt on raha varastatud või nende emaili või MSNi paroole on kuritarvitatud.

Mis on botnet?

Kui arvuti nakatub nn tagaukse troojalasega, saavad küberkurjategijad nakatunud arvutit suure vahemaa tagant kasutada nii, et selle tegelik omanik ei märkagi, et midagi kahtlast toimuks. Tavaliselt nakatatakse korraga suurem hulk arvuteid, küberkurjategijate poolt kontrollitavate arvutite kogumit nimetatakse aga botnetiks.

Botnetil on ääretult suur jõud. Neid kasutatakse kui võimsat küberrelva, millega teenitakse suuri summasid. Botneti valdaja saab kontrollida oma botnetis olevaid arvuteid üle kogu maailma, jäädes ise anonüümseks ja arvuti tegelikele omanikele märkamatuks.

Kasutaja, kelle arvuti on botneti üks lüli, ei pruugi tavaliselt arugi saada, et tema arvutit kasutavad ka küberkriminaalid. Selliseid eemalt kontrollitavaid arvuteid nimetatakse ka zombideks, botnetti aga vahel ka zombide võrgustikuks.

Kuidas botnetti kasutatakse?

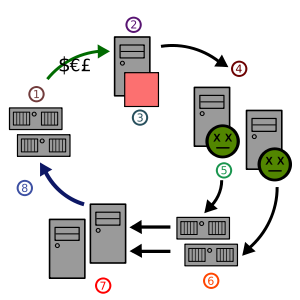

Botnetti saab kontrollida nii kaudselt kui ka otse. Viimasel juhul loob botneti valdaja ühenduse nakatunud arvutiga ning kasutab käske, mis on ehitatud tagaukseprogrammi sisse. Zombiarvuti võib ka ühendada ennast kas kontrollkeskusesse või siis teistesse botneti masinatesse, saadab päringu ja teeb seda mida tal teha käsitakse.

Botnetti saab kasutada laiaulatuslikeks rünnakuteks, näiteks valitsuste võrkude vastu, või lihtsalt spämmi laialisaatmiseks. Botneti “iva” seisnebki selles, et võrgus olevaid arvuteid võib olla tuhandeid ja see on liiga suur kogus, et neid igaühte eraldi blokeerida.

Eksperdid on arvamusel, et 80% spämmist tuleb just zombiarvutitest. Sealjuures tuleks mainida, et spämmi autoriks ei ole enamasti botneti valdajad, nad lihtsalt pakuvad spämmisaatmisteenust. Tuhanded nakatunud arvutid lubavad spämmeritel saata miljoneid maile väga lühikese ajaga, nii et spämmifiltrite koostajad ei jõua sellele laviinile reageerida ega saatjate aadresse oma musta nimekirja lisada.

Ka DDoS-rünnakute puhul on botnet äraproovitud relv. Hulgaliselt mõttetuid päringuid erinevatelt IP-aadressidelt on raskesti tõrjutav, tulemuseks aga on serveri ülekoormus, mida nägime eelmine aasta pronksöö ajal paljude Eesti veebiserverite puhul.

Tavaliselt küsivad küberkurjategijad rünnaku lõpetamise eest raha, mida pahatihti ka makstakse. Tänapäeval töötavad paljud firmad suuresti interneti teel ja sellised rünnakud võivad põhjustada äri seiskumise, mis omakorda toob kaasa rahalisi kaotusi. Sellistel puhkudel leiavadd paljud firmad, et odavam on botneti haldajale maksta…

Botnetis olevaid arvuteid saab kasutada ka uute arvutite nakatamiseks või muudeks valgustkartvateks tegevusteks. Kui süüdlasi hakatakse otsima, viivad jäljed nakatunud arvutisse, küberkriminaal aga pääseb puhtalt.