Arvutikaitse muidugi ei garanteeri, et Jõuluvana teile uue arvuti toob, aga kui see siiski juhtub, tuleks mõelda, kuidas see seadistada nii, et viirused sisse ja isiklikud andmed välja ei trügiks. Jätame sellest ülevaatest välja Mac-id ja Chromebookid – nende turvaloogika on natuke teistsugune. Samuti eeldan, et kasutaja, kelle arvutis jookseb mõni Linux, teab väga täpselt, mida ta teeb ja millest hoidub.

Uus Windowsi-arvuti tuleb tavaliselt juba poes paigaldatud operatsioonisüsteemiga, vähegi viisaka tootja puhul on paigaldatud ka draiverid ning mitte nii viisakate tootjate puhul ka mitmesugused lisa- ja reklaamprogrammid. Viimaste eemaldamisest tulekski alustada.

Kahetsusväärsel kombel kipub selle nn tüütvara (sõnast tüütama) hulka kuuluma ka mitmeid nime pooles turvalisusega tegelevaid rakendusi – viirustõrjujate prooviversioonid, aga ka ketta- ja mälupuhastusutiliidid. Ehkki viirustõrjet on arvutisse kindlasti vaja, tuleks kindlasti hoiduda nendest, mis ise arutisse tükivad. Ühe erandiga – Windows Defender pannakse originaal-Windowsiga kaasa ning see teeb oma tööd võibolla mitte nii ladusalt kui mõne kallima tootja viirustõrje, kuid saab arvuti kaitsmisega üldjoontes kenasti hakkama.

Kas arvutisse peaks paigaldama ka mõne muu viirustõrje? Nagu öeldud, tuleb arvutis juba olemas olev Windows Defender enamiku maailmas ringlevate viirustega toime küll. Kui aga tahta edevamaid funktsoone ning võibolla ka natuke paremat kaitset, võib mõne kogenud tootja pahavaratõrjuja eest natuke raha välja käia küll. Arvutikaitse julgeb viirustõrjetootjatest soovitada F-Secure’i, Malwarebytes’i, ESET’it ja Trend Microt.

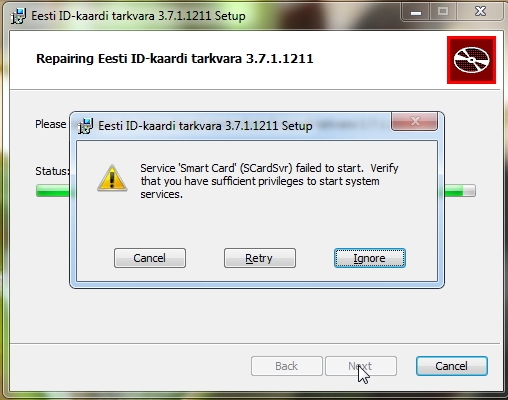

Eesti Vabariigi kodaniku (või alalise elamisloa omaniku) elu teeb kindlasti mugavamaks ID-kaardi tarkvara, seda ka juhul, kui teil kaardilugejat pole – aegajalt saadetakse teile ikka mõni digiallkirjastatud dokument, mida avada ja allkirja kontrollida võib ilma olla üsna keeruline.

Brauser on programm, mille seltsis iga arvutikasutaja kipub veetma suure osa, kui mitte enamiku arvuti taga oldud ajast. Windowsiga kaasa tulev Edge on pälvinud teenitud kiidusõnu ning selle turvalisusega pole samuti suuri probleeme olnud. Kui aga olete paranoilisem või tahate kasutada rohkem/paremaid pluginaid, võib installerida näiteks Brave’i või siis äraproovitud Firefoxi koos asjakohaste turvapluginatega.

Ka tavapärase brauseri, näiteks Chrome’i saab laiendustega muuta turvalisemaks. Näiteks korjab reklaamiblokeerija lisaks reklaamidele maha ka paljud õngitsuskatsed – nagu näiteks õngitsemised stiilis “Oled võitnud uue telefoni! Kliki siia, sisesta oma andmed ja saa oma auhind kätte!” Parimaks reklaamiblokeerijaks loetakse jätkuvalt uBlock Origin’i (saadaval paljudele erievatele brauseritele).

Teine brauseritega (ja mitte ainult nendega) kaasnev tüüpiline häda on vajadus hoida meeles kümneid, kui mitte sadu erinevaid paroole ja neid aegajalt vahetada. Tegemist ei ole kasutajate kiusamisega – maailmas ringleb ilmselt tuhandeid paroolinimekirju, mis on kas kusaglit lekkinud või lihtviisiliselt ära arvatud, seega tulebki kasutada erinevates keskkondades erinevaid paroole ning neid ka aegajalt vahetada. Selle töö muudab lihtsamaks paroolihaldur, mida võib paigaldada nii brauserilaienduse kui eraldiseisva rakendusena. Sellised on näiteks Lastpass või Keepass.

Turvaprobleemiks kipub kujunema ka PDF-failide lugeja – Adobe Acrobat Reader on oma turvaaukude poolest kurikuulus ja Arvutikaitse soovitab selle oma arvutist pigem eemaldada. PDF-dokumentide avamisega tuleb kenasti toime ka Windowsiga kaasa pandud Edge või mõni teine brauser.