Ikka ja jälle tulen umbes-täpselt sama teema juurde tagasi: mida teha siis, kui süsteemi on tabanud krahh. Olen tutvustanud  süsteemitaastajaid,  mis kirjutavad üle kogu kõvaketta , viies arvuti seisu tagasi varasemasse aega, kui kõik veel korras oli, ent vahetevahel võib juhtuda, et hetkeolukorda arvestades on need ebapiisavad. Näiteks sel juhul, kui süsteemitaastajaid pole sätitud automaatselt ja igapäevaselt faile varundama ning taastetõmmiseid tehakse käsitsi teatud aja tagant. Sellist taastefailide manuaalset tegemist pooldan ma tegelikult isegi, kuna siis saan kindel olla, et vahepealsel ajal pole mu arvuti nakatunud pahavarasse.

Ent just sellesama vahepealse aja jooksul salvestatud dokumendid ja ka kõik teised failid lähevad süsteemikrahhi korral kaduma. Kui mul oli selleks näiteks alustatud artikkel Arvutikaitsesse ja ma poleks seda ettenägelikult igaks-juhuks varundanud, siis oleksin ikka pahane küll, et pean kõike otsast alustama.  Õnneks on aga võimalusi, kuidas rikkis arvutisüsteemist vajalikud failid kätte saada.

Paragon Rescue Kit 9.0 Express

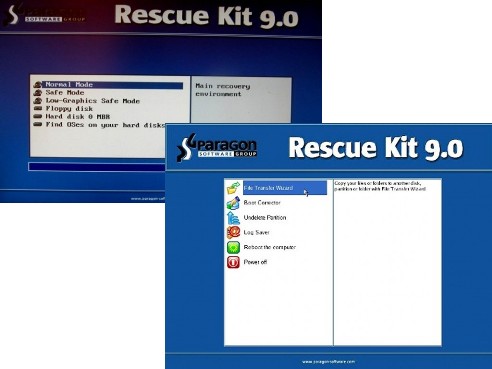

Rescue Kit 9.0 Express on tasuta erakasutuseks pakutav utiliit, mis võimaldab süsteemi rikke korral päästa arvutisse jäänud olulised andmefailid (dokumendid, pildid, videod, arhiivifailid jne), salvestades need kas arvuti teisele kettale või USB abil ühendatud irdketastele. Samuti püütakse Boot Corrector’i abil parandada enamlevinud buutimisvead, kui  alglaadimisfailid on kas kadunud või rikutud, mille tõttu  opisüsteem ei suuda enam avaneda tavapärasel viisil.

Kõige olulisemaks tuleb siiski pidada andmete taastamise võimalust. Näiteks viirus ei pruugi kahjustada ainult alglaadimissektorit vaid ka paljusid teisi arvutis olevaid süsteemifaile. Olgugi et utiliidi Rescue Kit abil võib õnnestuda  alglaadimisprobleemid fikseerida ja Windows jällegi käima saada,tuleb seejärel ikkagi hakata teisi viirusekahjustusi parandama.

Kurjemad viirused on loodud võimalikult palju kahju tooma, näiteks keelatakse ligipääs mitmetele Windowsi abivahenditele nagu regedit (et kasutaja ei saaks käsitsi viiruse kirjutatud võtmeid ja väärtusi registrist kustutada),  msconfig (et kasutaja ei saaks selle abil käivitada arvutit Safe Mode´s, et viirust eemaldada), protsessihaldurile Task Manager (et kasutaja ei saaks kustutada viirust töötava protsessina),  süsteemisätete taastajale System Restore (et arvutiseisu ei saaks taastada varasemasse aega) jne. Samuti muudetakse paljud tõrjeprogrammid töövõimetuks, nii et need tuleb uuesti installeerida.

Mina näiteks mugava inimesena ei viitsiks tervet päeva parandamisele raisata, vaid kasutaksin ikkagi süsteemitaasteprogramme. Ent kõikvõimalikud tähtsad andmed, mis läheksid mul süsteemikrahhi korral kaduma ja mis suure tõenäosusega pole viiruste poolt kahjustatud, taastaksin aga Paragon Rescue Kit abil.

Paigaldamine

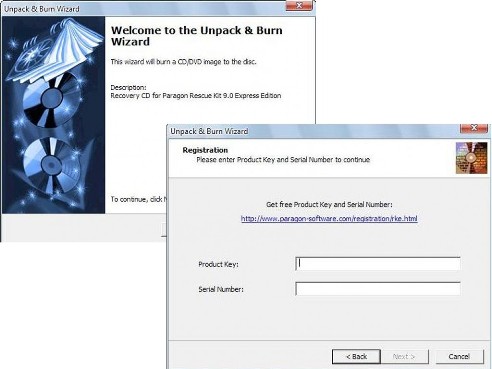

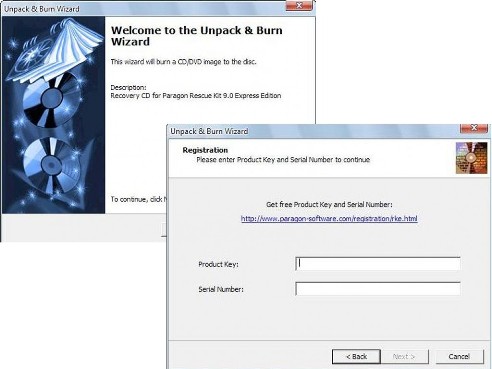

Kõigepealt tuleb kodulehelt tirida arvutisse käivitusfail ja alustada paigaldamist. Alternatiivne allalaadimislink asub siin. Juba teises aknas küsitakse paroole, mille saab, kui vajutada lingile Get free Product Key and Serial Number. Avanevas registreerimislehel tuleb kirjutada vastavatesse lahtritesse oma nimi, e-maili aadress ja asukohamaa ning vajutada Submit. Seejärel saab meilile saadetud kirjast vajalikud võtmed, et utiliiti käivitada.

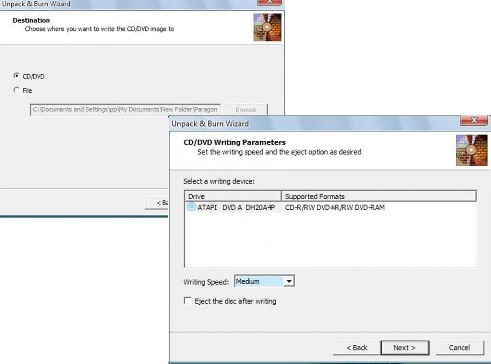

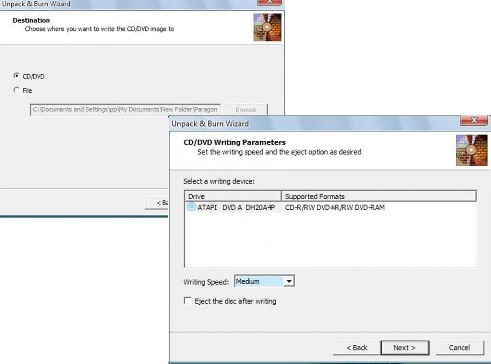

Nüüd tuleb jälgida, et punktike oleks kirje ees  CD/DVD , asetada tühi plaat kirjutajasse, vajutada Next, ning oodata, millal buutiv päästeplaat valmis kirjutatakse, millest ka teatatakse.

Andmete taastamine

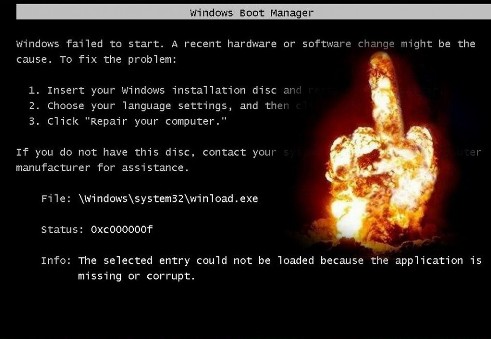

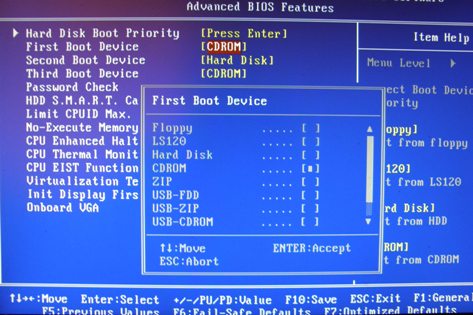

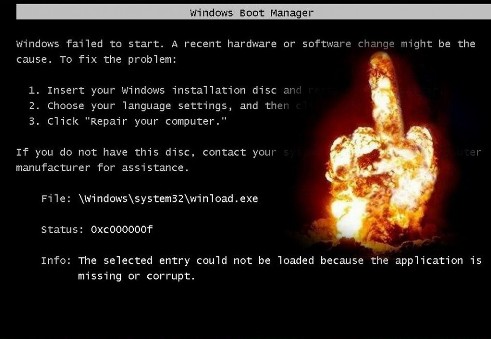

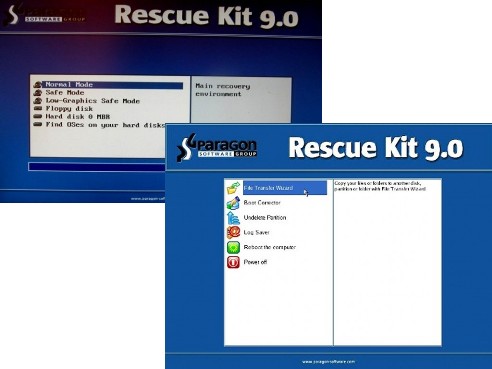

Kui Windows ei laadi enam üles, kuvades sarnase musta tõrketeate nagu artikli pealkirja all olevalt pildilt võib näha (kas siis koos või ilma selle rahvusvaheliselt tuntud pikaltsaatmise märgita) või teatab lihtsalt rikkest, näiteks NTLDR is missing, Press Ctrl+Alt+Del to restart , siis jääb üle vaid valmiskirjutatud plaat arvutisse asetada ning laadida utiliit päästetoiminguteks. NB! Enne plaadi asetamist lugejasse tuleks jälgida, et andmeid loetaks esimesena CD/DVD seadmelt (täpsemalt siin).

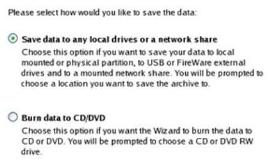

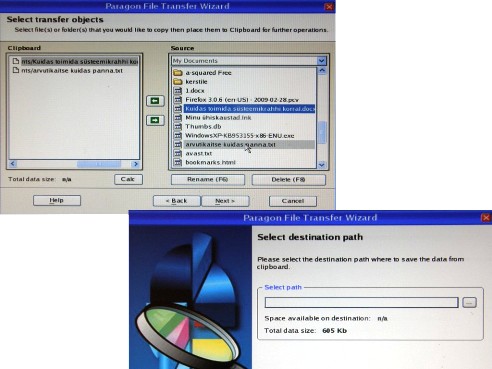

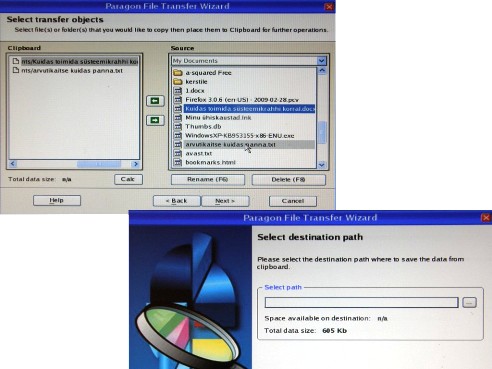

Kui utiliit on ennast üles laadinud Normal Mode´is, siis esimesena pakutaksegi andmete varundamist teisaldamise teel (File Transfer Wizard). Muide, kõik failijagamislehed teatavad Paragon kodulehel oleva reklaami järgi, et see päästevahend võimaldab andmeid salvestada ka CD/DVD-le. Katsetasin seda kolmel arvutil ja mitte üheski ei avanenud aken, mis oleks lubanud mul määrata valikuid nagu kõrvaloleval pildil on näha. Aga võibolla tõesti mu arvutisüsteemid ei toetanud seda funktsiooni.

Kui utiliit on ennast üles laadinud Normal Mode´is, siis esimesena pakutaksegi andmete varundamist teisaldamise teel (File Transfer Wizard). Muide, kõik failijagamislehed teatavad Paragon kodulehel oleva reklaami järgi, et see päästevahend võimaldab andmeid salvestada ka CD/DVD-le. Katsetasin seda kolmel arvutil ja mitte üheski ei avanenud aken, mis oleks lubanud mul määrata valikuid nagu kõrvaloleval pildil on näha. Aga võibolla tõesti mu arvutisüsteemid ei toetanud seda funktsiooni.

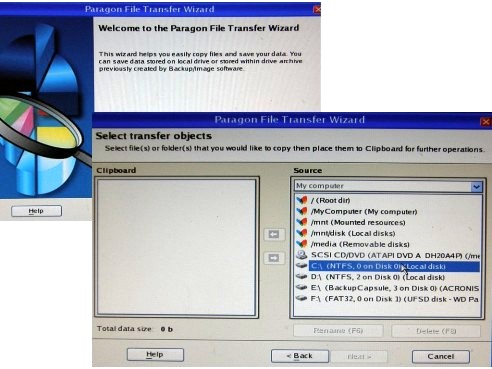

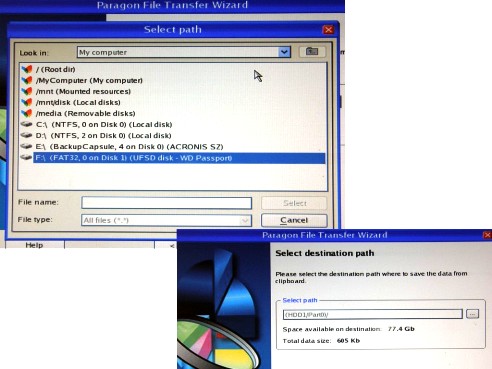

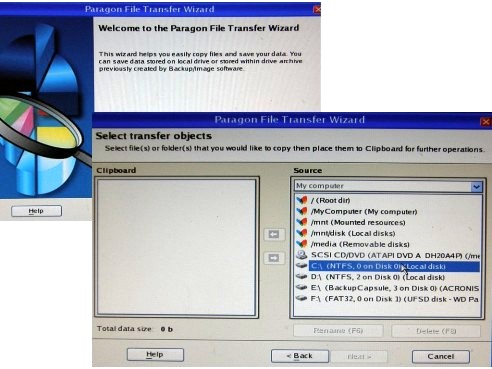

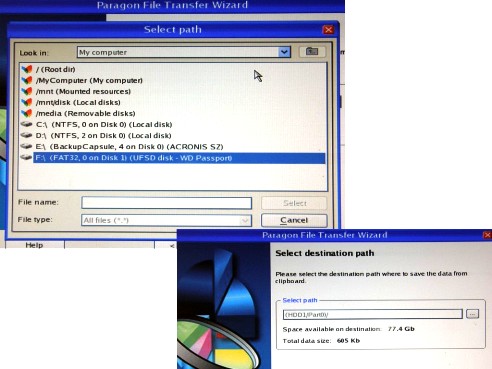

Igal juhul saab arvutis olevatele teisele ketastele või  irdketastele, näiteks USB mälupulgale või –kaardile, välisele kõvakettale või  MP3-mängijale samuti edukalt faile transportida. Selleks tuleb tervitusviisardis vajutada Next ja seejärel valida järgmises aknas ketas, millelt püütakse faile päästa. Minul on selleks näites ketas C (D on mul arvuti teine ketas ehk tagavaraketas ja F väline kõvaketas, mille ühendasin USB abil arvutiga). Nüüd tuleb sellel kilikkides leida failiredeli abil failid, mis vajavad ümber tõstmist. Kui hiir ei tööta, siis saab edasi liikuda Tab ja Shift klahvide abil.

Oletame, et süsteemikrahh tabas mu arvutit sellesama artikli kirjutamise ajal. Loomulikult ma ei tahaks seda tööd enam uuesti kirjutada ja seepärast otsin dokumentidest üles koha, kus see asub. Klikin sellel ja rohelise vasakule suunava noolekese abil lükkan selle vasakusse kasti. Niimoodi toimides kannan ma üle veel mitmed teised failid, mida tahan säästa igavese kaotsimineku eest.  Lingile Calc vajutades saan aimu valitud failide andmemahust. Vajutan Next ja järgmises aknas Select destination path valin rea lõpus oleva ruudukese abil koha, kuhu soovin  failid varundada.

Valin selleks kohaks välise kõvaketta WD Passport , klikin sellel real ja valin Select. Select path reale ilmub kirje minu valikuga. Kui ma sooviksin faile transportida tagavarakettale D, kust ma saaksin nad samuti alati kätte, isegi kui installiksin C-kettale uue opisüsteemi (format C) , siis klikiksin real D:\ .

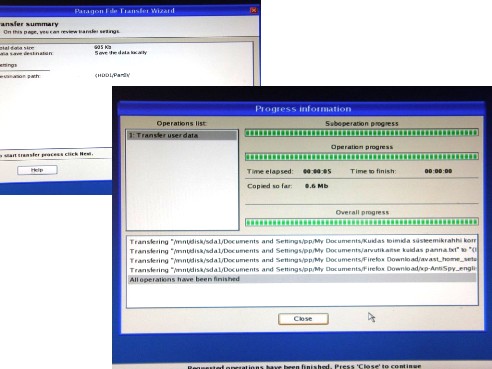

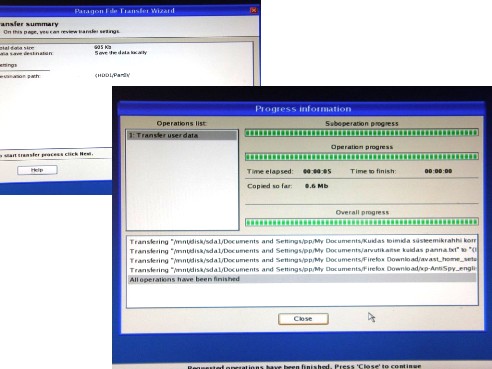

Next abil edasi liikudes teatakse veel kokkuvõtvalt minu valikutest  ja seejärel kantakse failid üle  soovitud sihtkohta. Seejärel võib vajutada Close ja naastes esimesse aknasse valida  Power off.  Proovisin faile transportida nii välisele kõvakettale kui ka arvuti tagavarakettale D, mõlemad katsed läbiti suurepäraselt.

Kuna vahepeal varundamata jäänud failid on nüüd päästetud, võib kasutada spetsiaalseid süsteemitaaste programme, paigaldada arvutisse uus opisüsteem või proovida Windowsi parandada sellesama utiliidi abil. Nagu varem ütlesin, viirusekahjustuste korral seda eriti ei soovitaks, aga kui näiteks kasutaja ise on kogemata buutfaile kahjustanud või mõne programmi paigaldamine/eemaldamine on neid rikkunud, siis tasub proovida küll. Ent ka siis tuleb arvestada, et peale buutivate failide võib ka midagi muud olla süsteemis kahju saanud.

Buutfailide taastamine

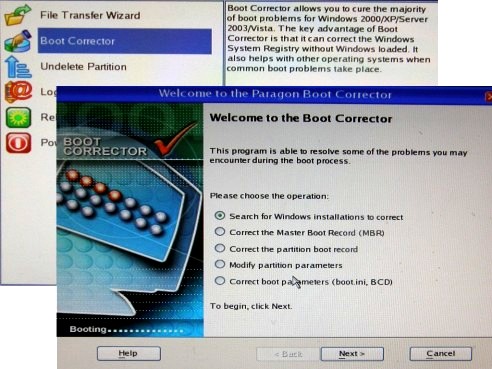

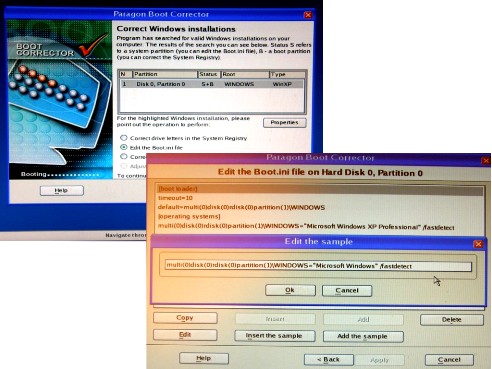

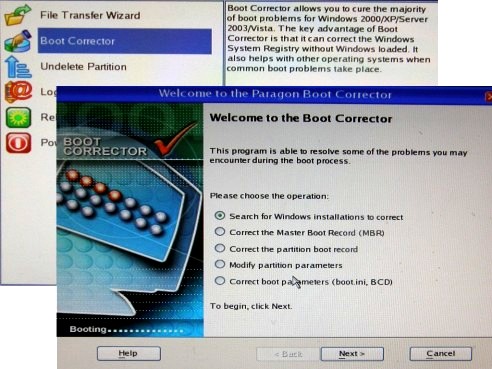

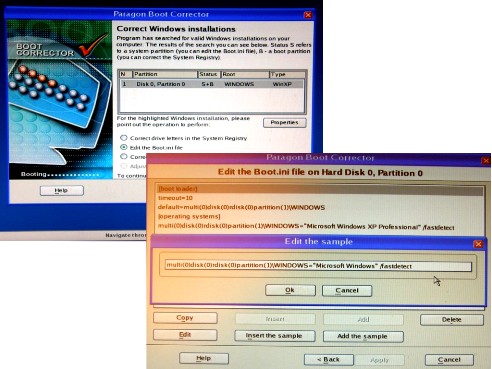

Et püüda päästa mis päästa annab, tuleb utiliidis Rescue Kit valida teine lahter Boot Corrector.

Kõigepealt uurisin välisfoorumitest kasutajate arvamusi, milline neist viiest parandamismeetodist kõige edukam oleks. Paistab aga, et – tõenäoliselt utiliidi uudsuse tõttu – on arvamusi väga vähe. Paljud lihtsalt teatavad, et on selle abil oma rikkis süsteemi korda saanud. Samuti öeldakse, et kui ühel viisil ei õnnestu arvutit parandada, tuleb proovida ka teisi utiliidi pakutavaid võimalusi. Kindlasti tasub lugeda juhendit,  mis on kirjutatud tasulise Paragon Rescue Kit Professional jaoks. Leheküljel 12 algab seadusejutt buutfailide parandamisest, kui need on õnnetul kombel hävinud. Samuti on õpetussõnad kirjas utiliidis endas, kui avada Help.

Põhiliselt  soovitatakse kahte valikut :

Alglaadimisvigade parandamiseks tuleb valida Search for Windows installations to correct ja vajutada Next.

Seejärel tuleb valida Edit the Boot.ini file ja järgmises aknas üle kontrollida, kas kirjed pole mitte vigased. Hea oleks, kui  kasutajad teaks oma arvuti buutimisandmeid.  Selleks tuleb avada Start – Settings – Control Panel – System – Advanced – lahtris Startup and Recovery valida Settings ning System Startup kastis vajutada lingile Edit. Selle Notepad tekstifaili võib välja printida, et hiljem oleks, mille järgi kirjeid kontrollida. Vajadusel tuleb vead parandada, utiliidist väljuda ja püüda arvuti taaskäivitada.

Kui aga süsteem on kahjustatud buutsektori viiruste rünnaku tagajärjel, soovitatakse MBR üle kirjutada uue koodiga. Kui see ei aita, siis parandamisvõimalusi on teisigi.

Täiendavad toimingud

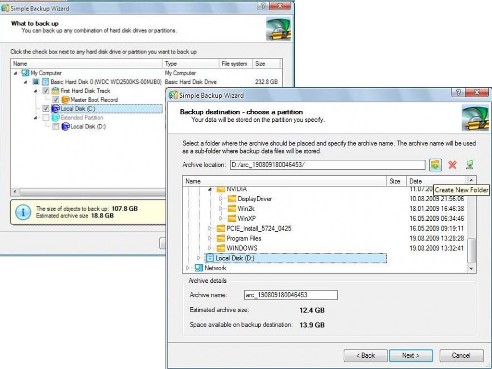

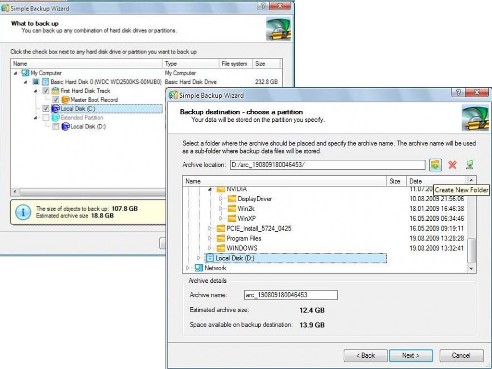

Kui opisüsteem  on taas jalule upitatatud, siis ikkagi oleks soovitav, kui see püütakse taastada varasemasse aega. Juba varem kirjutatud süsteemitaastajatele pakub  Paragon Software samuti tasuta kodukasutajatele mõeldud taasteprogrammi  Drive Backup Free Edition.  Installifail 32-bitisele Win 2000, XP, Vista – või 64-bitisele Win XP või Vista süsteemidelee tuleb arvutisse tirida ja samamoodi eelkirjtatud utiliidile lasta läbi registreerimislehe programmi käivitavad koodid meilile saata. Töö programmiga käib põhimõtteliselt samamoodi, nagu varasemalt analoogsete rakenduste kohta olen kirjutanud.

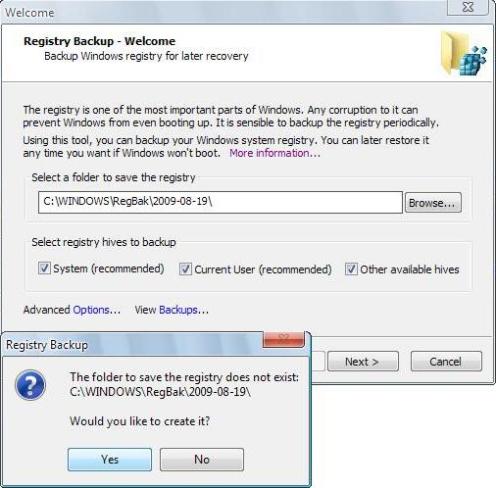

Kui aga taolisi programme arvutis ei omata, siis võiks proovida vähemalt süsteemisätteid taastada varasemasse aega. Juhul, kui viirus on Windows abivahendi System Restore rikkunud, võib alternatiivina kasutada tasuta utiliite Erunt või Acelogix RegBak. Viimase õpetusjuhend siin.

Hillar Põldmaa viitab omaÂ

Hillar Põldmaa viitab oma

on suunatud vanematele, ei ole see ainult neile mõeldud – eeldatakse ikkagi mõlemapoolset avatud ja harivat, eelkõige sõbralikku vestlust ning sellest järelduste tegemist. Lastekaitse Liit läbi

on suunatud vanematele, ei ole see ainult neile mõeldud – eeldatakse ikkagi mõlemapoolset avatud ja harivat, eelkõige sõbralikku vestlust ning sellest järelduste tegemist. Lastekaitse Liit läbi