Kuigi tänapäeva kettaseadmed on üsna vastupidavad, juhtub aeg-ajalt ikka, et arvutit käivitades saadakse veateade “Boot media not found†või sinise ekraani veakoodiga 0x00000024 (NTFS_FILE_SYSTEM). Tihtipeale tähendab see, et mõne aja pärast ei ole ketast enam üldse võimalik kasutada. Seega, kuidas käituda kui kahtlustate, et kettaseade hakkab üles ütlema?

Kui kahtlustate, et kettaseade eluga on lõpukorral, tuleks andmete päästmiseks teha järgmist:

- Luua kettast koopia või kujutis faili

- Taastada ketta koopiat kettal olev failisüsteem

- Taastada ketta koopialt failid

Ketta kahjustatuse kontrollimiseks saab pärast ketta koopia tegemist kasutada mitmeid ketta diagnostilisi tööriistu. Uuemate arvutite BIOS menüüs on tavaliselt olemas valikud ketta diagnostika läbi viimiseks või ketta S.M.A.R.T. diagnostika väljundite kontrollimiseks. Juhul kui ketta diagnostika kettaga probleeme ei leia, saab ketta töökorda seada taastades kettal olevad failisüsteemid (nagu on kirjeldatud andmete päästmise teises etapis).

Järgnevalt on toon näiteid andmete päästmise kolme sammu läbi viimiseks kasutades tasuta süsteemitaaste komplekti SystemRescueCD vahendeid.

Ketta koopia loomine

Ketta koopiat on võimalik luua nii faili kui ka uuele kettaseadmele. Vaikimisi eeldab koopia tegemine, et sihtasukohas peab vaba ruumi olema vähemalt sama palju kui taastataval kettal kettamahtu. Tegelikkuses on võimalik siiski hakkama saada väiksema kettaruumi vajadusega. Näiteks kasutades failisüsteemis pakkimist, on võimalik ketta koopia ära mahutada enam kui kümnendiku võrra väiksemale ruumile kui taastataval maht. Juhul kui taastatav ketas omas palju vaba ruumi ja pole kunagi täis saanud, on võimalik vähendada ketta koopia jaoks kuluvat mahtu kasutades sihtfailina hajusat faili (sparse file), kus konstantseid pikemaid bitijadasid faili ei kirjutata märkides need vaid failitabelis eriliste sektoritena.

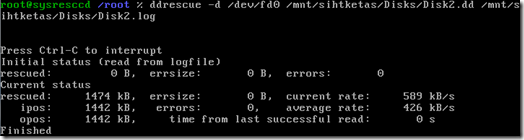

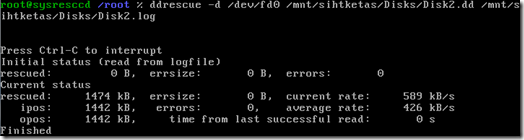

Kettast koopia tegemiseks on mitmeid tööriistu. Neist tooksin välja vabavaralise ddrescue, mis pakub mitmeid lisavõimalusi ketta koopia tegemiseks. Kõige lihtsam on kettast koopiat teha ühendades taastatav ketas mõne teise arvutiga lisakettana (nt. välise kettana). SystemRescueCD puhul tuleb ddrescue kasutamiseks SystemRescueCD plaadilt käivitada tema linux keskkond (vaikimisi valik, graafilist kasutajaliidest pole vaja). ddrescue üritab korduvalt lugeda kettalt välja seal olevad andmed ja need siis toimetada sihtkohta. Sealjuures on abiks see, et ddrescue oskab katkenud koopia tegemist jätkata uuel käivitamisel ning on võimalik lasta ddrescue-l teha kõigepealt koopia lihtsalt taastatavatest kettapiirkondadest ning seejärel täiendada loodud koopiat ülejäänud ketta piirkondade andmete lugemisega. ddrescue-ga ühe korraga täieliku kettakoopia tegemiseks tuleb käsurealt sisestada käsk:

ddrescue -d /dev/sdX /mnt/sihtketas/failinimi.dd /mnt/sihtketas/failinimi.log

kus /dev/sdX viitab taastatavale kettale (tavaliselt on esimene kettaseade arvutis /dev/sda, teine /dev/sdb, jne.), /mnt/sihtketas/failinimi.dd viitab sihtfailile ja /mnt/sihtketas/failinimi.log viitab logile (vajalik taastamise hilisemaks jätkamisks).

Rohkem infot ddrescue kasutamise kohta leiate selle juhendist: http://www.gnu.org/software/ddrescue/manual/ddrescue_manual.html . Sihtfailiks võib olla teine ketas (sisu kirjutatakse üle) või mõni fail teisel kettal. Selleks, et ketta koopia teha faili, tuleb kõigepealt sihtketas ühendada. Näiteks, ketta koopia failiserverisse (Windowsi jagatud kausta) kopeerimiseks tuleb failiserveris sihtkaust ühendada kohaliku failipuuga järgmiselt:

mkdir /mnt/sihtketas

mount –t cifs –o user=Guest,lfs //Failiserveri_nimi/Jagatud_kataloog /mnt/sihtketas

kus Guest asemel tuleb anda serveri kasutaja nimi, kellena koopia tehakse, //Failiserveri_nimi/Jagatud_kataloog on tee jagatud kaustani ja /mnt/sihtketas on koht, kuhu ketas ühendatakse. Võti lfs tähistab, et kasutatakse suurte failide (üle 2GB) tuge. ddrescue töötab automaatselt ega vaja kasutaja sekkumist. Koopia tegemine võib aega võtta tunde või isegi päevi.

Windowsi puhul on mõistlik ketta koopiast teha vhd formaadis virtuaalketas, mida saab Windowsis tavalise kettana kasutada (Windows 7 eelsete versioonide puhul on selleks vaja alla paigaldada vhdmount, mille saab paigaldada Virtual Server paigaldusprogrammiga). VHD failide eelis on ka nende kasutatavus mitmetes virtuaalmasinates (tegemist on Microsofti virtualiseerimisplatvormide (Hyper-V, Windows Virtual PC, Virtual Server) kettaformaadiga), mis võimaldab seal olevat operatsioonisüsteemi virtualiseeritud keskkonnas käivitada. Oluline on siinjuures tähele panna, et Virtual PC ja Virtual Server keskkonnas tuleb SystemRescueCD Linux keskkond käivitada alternatiivse tuumaga (altkernel32). Linux platvormil saab tavaliselt dd faili ise kettana kasutada (vt. mount käsu abiinfot).

Failisüsteemi taastamine

Failisüsteemi taastamiseks saab parimal kasutada operatsioonisüsteemi paigaldusmeedia vahendeid. Näiteks Windowsi puhul saab paigaldusmeedialt kasutada käske chkdsk, fixmbr ja fixboot, mis kontrollivad ketta korras olekut ja parandavad kettal olevaid vigu Windowsi käivitumise taastamiseks. Samas ei suuda need tööriistad taastada vigastatud ketta partitsioonitabelit. Vigastatud partitsioonitabeli taastamiseks ja sealsete failide taasamiseks saab edukalt kasutada TestDiski (osa PhotoRec paketist).

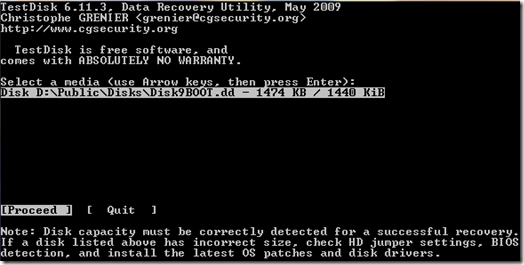

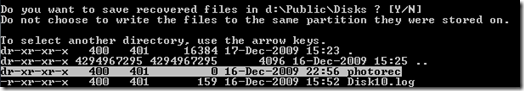

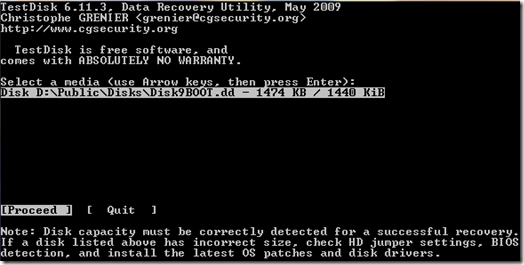

TestDiskile tuleb käivitades ette anda ketta koopia (või taastatava ketta) asukoht. Käsurealt saab seda teha lisades selle tühikuga eraldatuna käsu järele, Windows keskkonnas saab läbi lihtsamalt lohistades ketta kujutise “testdisk_win.exe†peale. Nii TestDisk kui ka PhotoRec on tekstikonsoolil töötavad rakendused. Juhtnuppudeks on enamikel ekraanidel nooleklahvid ja sisestusklahv (Enter). Aktiivsed valikud on kujutatud musta tekstiga valgel taustal. Näiteks alloleval pildil on valitud taastamiseks ketta kujutis D:\Public\Disks\Disk9BOOT.dd ja valitud on nupp [Proceed] (jätka).

Pärast TestDisk käivitamist tuleb uuesti valida, kus asuvad taastatavad andmed.

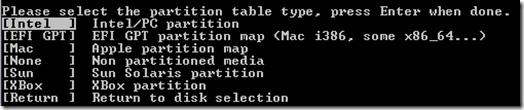

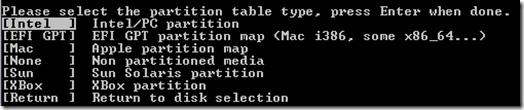

Olles valinud taastatavate andmete asukoha, tuleb määrata, mis tüüpi partitsioonide tabel on kasutuses. Enamasti on selleks Intel partitsioonitabel, kuid Mac ketaste puhul on selleks tihti Mac ja uuemate arvutite puhul EFI. Kui te pole kindel, milline on kasutuses, võib alguses proovida Inteli tabelit ja kui sellega taastamine ei ünnestu, proovida EFI-t ja seejärel teisi partitsioonitabeli tüüpe. Partitsioonitabeli puudumine (valik [None]), on kasutuses vaid ketaste erijuhtudel.

Failisüsteemide otsimiseks tuleb järgneval ekraanil valida [Analyise] (Analüüsi). Ülejäänud valikute kasutamine enamasti vajalik pole, kuid leidub juhtumeid, kus TestDisk ei oska ise õigeid seadistusi ära arvata ning vajalik on ketta kohta lisainfo andmine. Nende kasutamine on mõistlik jätta kettaseadmetega rohkem kursis olevatele inimestele.

Pärast [Analyse] valimist tuleks teha kiire otsing ([Quick Search]) ning kui see midagi ei leia, ka sügavam otsing ([Deeper Search]),

Otsingu tulemuseks peaks olema arvatav partitsioonide tabel. Selle partitsioonide tabeli kettale salvestamiseks tuleb pärast tabeli leidmist valida [Write]. Alternatiivselt saab valida leitud partitsiooni ja vaadata seal olevaid faile (vajutades nuppu ‘p’). Neid faile saab ka taastada kopeerides need töökettale. Selleks tuleb valida taastatav fail ja vajutada ‘c’.

Faili taastamine

Failide taastamiseks ilma failisüsteemi taastamata (st. taastada saab ka ketta ümber formaatimise või suuremate failisüsteemi vigade tõttu kaotatud faile) ketta koopialt on üks paremate tulemustega programme PhotoRec. PhotoRec ignoreerib failisüsteemi failitabeleid ja otsib otse kettal olevaid faile. PhotoRec kasutamine on väga sarnane TestDisk kasutamisele.

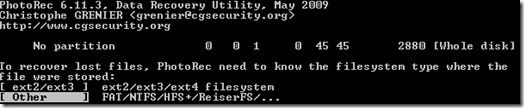

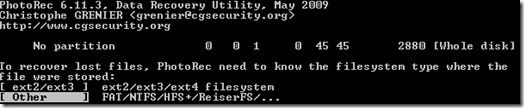

Ka PhotoRec käivitades tuleb kas faili lohistades või käsurealt käivitades ette anda taastatavate failide asukoht. Programmi kõivitudes tuleb taaskord valida, kus asub taastatav meedia. Seejärel tuleb valida partitsioonitabeli tüüp. Seejärel tuleb valida, kas soovite faile otsida kindlalt partitsioonilt või tervelt kettalt ([Whole Disk]). Valides terve ketta, küsitakse, kas tegemist on Linuxi ext failisüsteemides olnud failidega või mitte. Kui Linuxit ei kasutanud, siis tõenäoliselt tuleb valida [Other] (Muu).

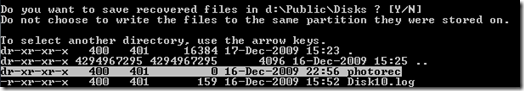

Olles öelnud, kas tegemist on ext failisüsteemi tüübiga või mitte, tuleb määrata kaust, kuhu paigutatakse taastatud failid. Kaust “..†(kõige ülemine) tähistab ülemkausta (“upâ€). Taastamise alustamiseks tuleb vajutada ‘Y’. Taastatud failid tekivad valitud kausta alamkaustadesse recup_dir.N.

Kokkuvõte

Eeltoodud võtetega on võimalik päästa andmeid “surevalt†kettalt (sh. kõvaketastelt, flash ketastelt, mälupulkadelt, CD, DVD, HD-DVD, BluRay plaatidelt ja teistelt andmekandjatelt). Siinjuures tuleb hoiatada, et päästetud saavad ka osad varem kustutatud failid (nt. veebibrauseri sirvimise ajalugu). Mitte kõiki faile ei ole võimalk taastada tarkvaraliste vahenditega. Eriti keeruline on taastada näiteks faile, mille sisu on teiste failide poolt üle kirjutatud. Sellisel juhul saab päästa faile vaid spetsialse riist- ja tarkvaraga spetsialistide poolt. Samas surevalt kettalt andmete koopia tegemiseks või muul mitte käivituva operatsioonisüsteemi diagnoosimiseks ja parandamiseks on SystemRescueCD vahendid hästi sobilikud. Hoolimata nimest, on SystemRescueCD kasutatav ka haldamistoimingute jaoks (nt. ketta ümber partitsioneerimine).

“Lapsed alustavad internetiga 1.-3. klassis, vahel varemgi. Kogu senine tarkus internetiohutusest on aga suunatud pigem teismelistele. Nii võibki juhtuda, et lapsed ei pruugi inteneti ohuolukordadega tõhusalt hakkama saada. Esineb küberkiusamist ja kommionusid, ehk alles Jõuluvanale kirjutav laps võib silmitsi sattuda identiteedipettustega,” selgitab CERT infoturbe ekspert Anto Veldre. “Huvitaval kombel ei alga arvutiõpe praegu koolist, vaid saab alguse hoopis kodust ja lapsevanemast, sõpradest ja tuttavatest. Emad-isad, olge oma lastele toeks mitte ainult päriselus, vaid ka virtuaalmaailmas!”

“Lapsed alustavad internetiga 1.-3. klassis, vahel varemgi. Kogu senine tarkus internetiohutusest on aga suunatud pigem teismelistele. Nii võibki juhtuda, et lapsed ei pruugi inteneti ohuolukordadega tõhusalt hakkama saada. Esineb küberkiusamist ja kommionusid, ehk alles Jõuluvanale kirjutav laps võib silmitsi sattuda identiteedipettustega,” selgitab CERT infoturbe ekspert Anto Veldre. “Huvitaval kombel ei alga arvutiõpe praegu koolist, vaid saab alguse hoopis kodust ja lapsevanemast, sõpradest ja tuttavatest. Emad-isad, olge oma lastele toeks mitte ainult päriselus, vaid ka virtuaalmaailmas!”