Kui Conflicker välja arvata, siis viimasel paaril aastal on enim kõneainet pakkunud kurivara, mida kutsutakse botnettide kuningaks – Zeus. Hetkel peetakse selle tekitajat maailma ohtlikumaks troojalaseks, mille uute variantide vastu on võimetud paljud viirusetõrjevahendid. Kaks aastat järjest on see kohutanud finantsmaailma ja pangandust, varastades kümneid miljoneid dollareid arvutikasutajate raha.

Kui Conflicker välja arvata, siis viimasel paaril aastal on enim kõneainet pakkunud kurivara, mida kutsutakse botnettide kuningaks – Zeus. Hetkel peetakse selle tekitajat maailma ohtlikumaks troojalaseks, mille uute variantide vastu on võimetud paljud viirusetõrjevahendid. Kaks aastat järjest on see kohutanud finantsmaailma ja pangandust, varastades kümneid miljoneid dollareid arvutikasutajate raha.

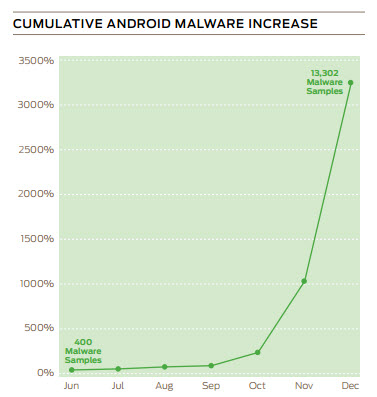

Trusteer.com turvaspetsialist Amit Klein on teatanud, et Zeus viimane täiustatud variant kasutab iseenda peitmis- ja teisendamistüüpe, samuti kernel tasandi rootkit-tehnoloogiat, mis teeb ta veelgi raskemini avastatavaks misiganes tõrjevahenditele. Tema sõnul on ohustatud kõik Windowsipõhised opisüsteemid ja peamiselt just need arvutikasutajad, kes teevad oma online rahaülekandeid veebilehitsejate Mozilla Firefox ja Internet Explorer vahendusel. Turvafirma spetsialistid on tähenldanud, et hetkel kasvab arvutite pahavarasse nakatumine kiiremini kui kunagi varem.

Ajalugu

Troojalane Zeus, mida tuntakse ka paljude teiste erinevate nimede all – Zbot, PRG, NTOS, Wsnpoem, Gorhax – on olnud aktiivne juba aastast 2007, kui esimestest avastatud rünnakutest teatasid Reuters ja SecureWorks. Esimene tõrjespetsialistide poolt tuvastatud rünnak toimus juulis 2007, mil püüti varastada andmeid mitmetest tuntud Ameerika Ühendriikide suurfirmadest (näiteks Hewlett-Packard Co), kusjuures ohvriks langes isegi USA Transpordiministeerium. Juba septembris –detsembris 2007 avastati uus tõrjevahendite eest peitu jäänud pangandustroojal Zeus põhinev botnet-võrgustik, mis ohustas paljusid juhtivaid suurpanku USA-s, Suurbritannias, Hispaanias ja Itaalias.

Aastal 2008 pakuti paketti juba müügiks või rentimiseks nn kõik-ühes-serveriteenusega koos sisseehitatud administraatori paneeliga ja ründetööriistadega, mis võimaldas rentijal luua iseenda isiklik botnetvõrgustik kuridegude kordasaatmiseks.

Juunis 2009 näitasid kräkkerid üles erilist jultumust, kui turvafirma Prevx  andmetel ohustas Zeus 74 000 FTP kontodele sisselogimisandmeid, näiteks Disney.com, Bloomberg.com, BusinessWeek.com, Discovery.com, Amazon.com kontosid ja suhteliselt traagilises mõttes ka selliseid kontoomanikke, mis  ei tohiks sellesse nimekirja  iialgi sattuda  – NASA.com, BankofAmerica.com, Oracle.com, Symantec.com, McAfee.com, Cisco.com ja Kaspersky.com.

2009 aasta oktoobris-novembris toimusid rünnakud sotsiaalvõrgustike Facebook ja MySpace kasutajate vastu, kutsudes neid klikkima linkidel, mille läbi tõmmati arvuti botnetti.

Aruanded

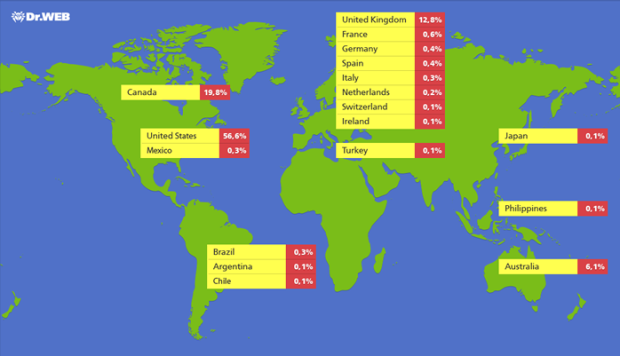

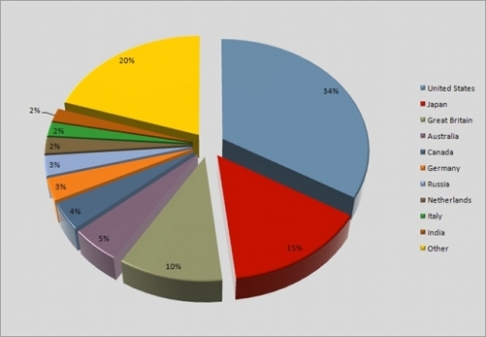

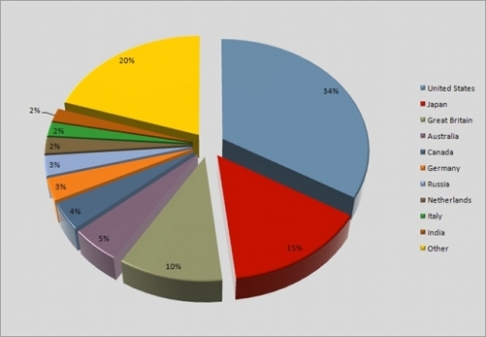

Trusteer 2009 septembri aruande järgi oli ainuüksi USA-s nakatanud 3,6 miljonit arvutit, kuid uurimustöö põhjal arvatakse, et tegelikku nakatumiste arvu võib pidada paljudes kordades suuremaks. Irooniline on veel see, et analüüsi järgi olid tervelt 55% protsenti botnetti kuuluvatest arvutitest viirusetõrjetega kaitstud, kusjuures need olid uuendatud ka viimaste tõrjesignatuuridega.

Ka turvafirma Prevx möönab, et botnetti nakatunud arvutite hulka ei oska keegi  täpselt prognoosida, võidakse ainult tõdeda, et see ulatub miljonitesse arvutitesse üle maailma. Kui firma jälgis kuue nädala jooksul infektsioonide levikut, siis jõudis see nakatada 20 000 uut arvutit päevas. Tõrjespetsialistidele on selgeks saanud ka  Zeus trooja looja(te) kavalus – selleks ajaks, kui turvaanalüütikud jõuavad selle identifitseerida ja luua vastumeetmeid kurivara kahjustamiseks, on kräkkeri(te) poolt valmistatud juba uusim versioon pahavarast, mis jätkab edasist takistamatut tegevust.

Zeus on pangandus-trooja, mis eeldatavasti pärineb Venemaalt või vähemalt vene keelt kõnelevatest Ida-Euroopa riikidest. Â Symantec.com andmetel on paketis mitmed failid, kaasaarvatud Help-abifailid, kirjutatud just vene keeles. Viimase aasta jooksul on paketti pidevalt uuendatud ja täiustatud selle looja või loojate poolt. Siiamaani ei teata kindlalt, kas selle ohtliku, samuti ülimalt professionaalse ja unikaalse tööriisakomplekti loojaks on üksikisik või kuritegelik rühmitus, kuigi viimaste andmete põhjal arvatakse selleks siiski olevat üksikisik. Zeus pahavarapakett on tänaseks saanud küberkurjategijate seas ülimalt populaarseks ning seda kasutatakse enim finantskuritegude kordasaatmisel.

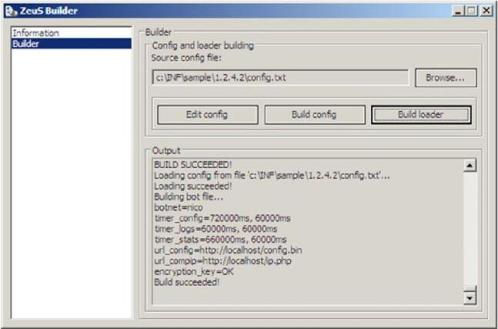

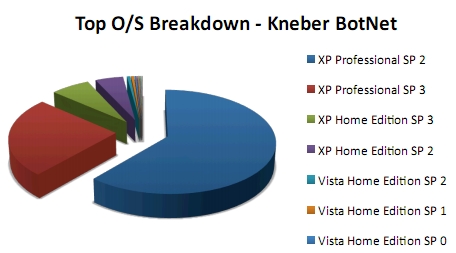

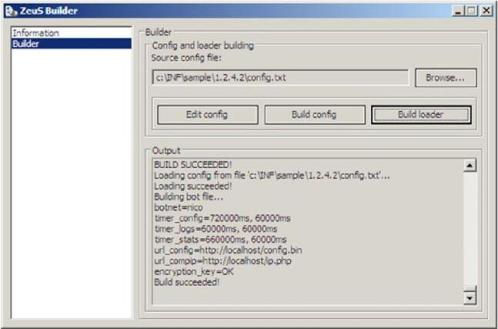

Zeus paketti, mis kannab nime Zeus Builder (ehitaja -konstruktor), müüakse erinevates häkkerite kogunemislehtedel, -foorumites- ja jututubades olenevalt versioonist hinnaga 700 – 4000 dollarit tükk. Zeus Builder on lihtsalt üks väikesemahuline tööriistakomplekt, mille abil on erinevad küberkurjategijad loonud erinevaid botnette, nii väiksemaid kui suuremaid. Näiteks ka Kneber botnet, millest olen kirjutanud artiklis Kneber – kuritegelik botnet-võrgustik, on loodud tegelikult troojalase Zeus baasil.

Zeus viimaseid versioone ei pakuta ainult ühese paketina, vaid juurde on võimalik osta ka lisamooduleid. Näiteks Windows 7/Vista toe eest tuleb küberkurjategijatel lisaks letile laduda 2000 dollarit, aga kui nad aga soovivad osta lisamoodulina ka täielikult toimiva virtuaalühenduse (VNC- Virtual Network Computing moodul), mille abil saavad nad võtta kogu kontrolli nakatunud arvuti üle, maksab see lisatasuna “kõigest†10 000 dollarit veel.

Muuseas, viimase versiooni puhul on turvaspetsialistid täheldanud esmakordselt maailmas ainulaadset kuritegeliku tööriista  kaitsmise meetodit – autor kaitseb oma “suurteost†Zeus Builder´it riistvaralise litsenseerimise süsteemiga, mis tähendab, et paketti saab jooksutada vaid ainult ühes süsteemis kindla võtme olemasolul. See näitab väga selgelt, kui kõrgelt hindab pahavara looja oma tööd. Selle tööriista järjepidev täiustamine aga annab aimu, et nõudlus selle järele kurjategijate seas on suur ja oht Zeusi nakatuda tulevikus võib muutuda veelgi aktuaalsemaks kui praegu. Täpsemalt kõigest sellest kui ka Zeus Builder uusimast versioonist, millesse on lisatud veelgi surmavamaid funktsioone, saab lugeda Secureworks artiklist või Networkworld loost.

Nakatumise põhimõtted

Zeus on loodud varastama kasutajate kõikvõimalikke privaatseid andmeid finantspettuste kordasaatmiseks. Sellisteks andmeteks ei pruugi alati esmajärjekorras olla ainult pankade ja e-poodide kasutajatunnused ja paroolid, vaid ka kõikvõimalike sotsiaalsete võrgustike (Facebook, MySpace jne) kontoandmed ja FTP ning e-mailide logimisandmed, mille abil saadakse hiljem, kui kasutaja arvuti on liidetud botnet-võrku, niikuinii ligipääs pangakontodele. Loomulikult võimaldab see ka saadud kontode abil nakatada uusi kasutajaid botnet võrgustikku, saates kontoomaniku nimel tema nimekirjas olevatele tuttavatele ja sõpradele justkui süütuid linke neile klikkimiseks.

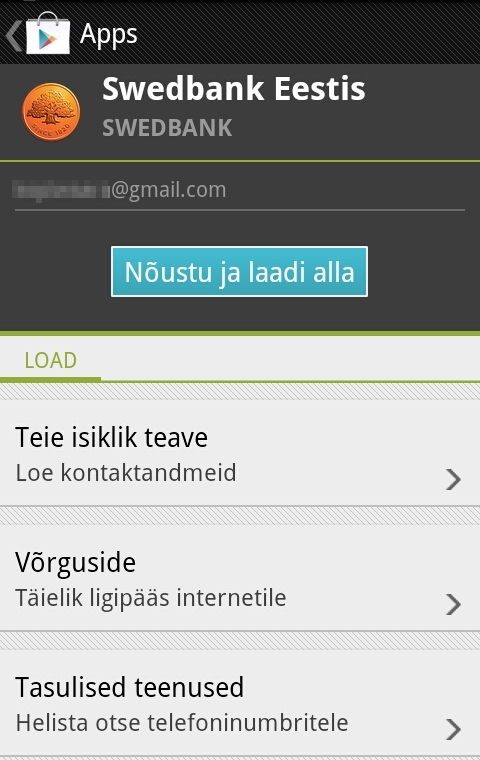

Peamiselt levitataksegi troojat e-mailidega, millesse on manustatud fail avamiseks või lisatud link sellele klikkimiseks. Näiteks teatakse, et keegi hea inimene on saatnud imeilusailusa tervituskaardi, mida saab imetleda lingile klikates. Või teatatakse justkui mõne sotsiaalse võrgustiku poolt või isegi Microsofti poolt, et näiteks Facebook kasutajaandmeid tuleb kirja manustatud ankeedil uuendada või on Microsoftil pakkuda mõni kriitiline turvavärskendus, mis tuleb lingi abil kohe arvutisse installeerida. Lingile klikates aga suunatakse õgnitsemissaidile, mis nakatab märkamatult arvuti. Paraku ka hiljem ei suuda kasutaja aru saada, et arvuti on juba botneti liikmeks määratud.

Samamoodi võib seda arvutisse laadida drive-by allaladimiste teel veebilehtedel, mis tähendab , et kasutaja kaudselt justkui kinnitab oma nõusolekut millegi allalaadimiseks, kuid ei saa aru tagajärgedest ja allalaadimine toimub tema teadmata. Näiteks kasutaja püüab veebilehel sulgeda häirivat hüpikakent, aga seoses sellega paigaldatakse kasutaja teadmata arvutisse pahavara. Sageli on see seotud võlts-programmide pakkumistega veebilehtedel  või mõne põneva reklaamkirjaga, mis viitab sellele klikkama.

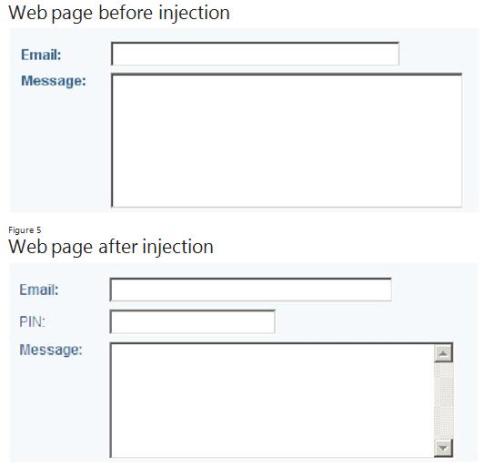

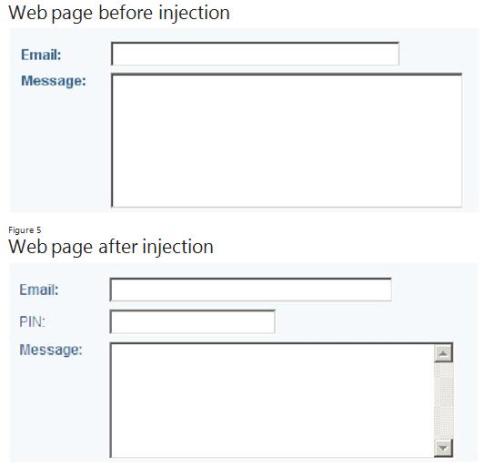

Trooja suudab kräkkeri kaasabil süstida veebilehtedele ka uusi väljasid ja lahtreid, mis nõuavad kasutajatelt rohkemate privaatsete andmete sisestamist kui tavaliselt ja mis loomulikult saadetakse reaalajas just kurjategijale.

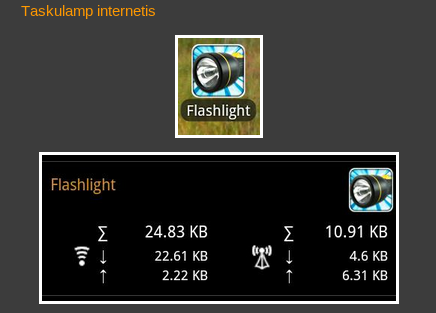

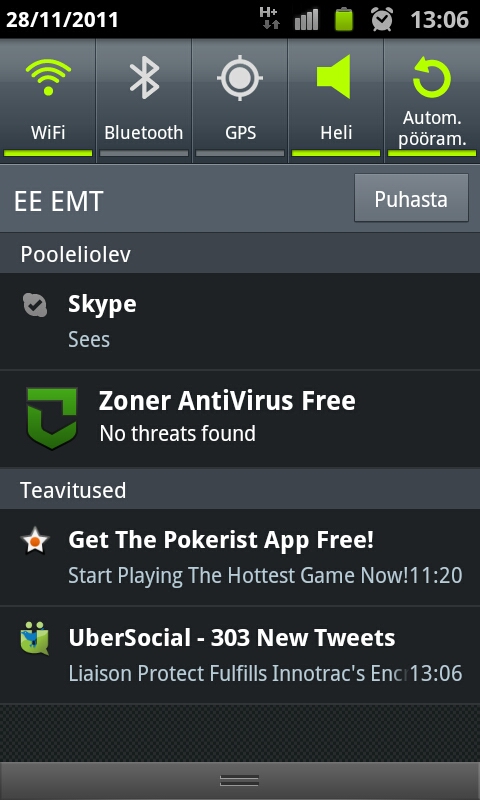

Kui arvuti on saanud botneti kliikmeks, siis luuakse tagauks ehk backdoor, mille kaudu edastatakse häkkerile veebilehel tehtavaid toiminguid – klahvinuhi abil salvestatud kasutajanimed ja paroolid või ekraamipildid sisestatud koodidest. Zeus trooja nakatumise puhul ei ole oluline, kas kasutaja on arvutis administraatori õigustes või mitte.

Veel mõned huvitavad aspektid

Huvitavaks teeb Zeus paketi puhul asjaolu, et häkker, kes seda kasutab, saab vajadusel lisakäskude abil kas ühte botneti liiget või tervet botnetti juhtida kontrollserverist oma tahtmise järgi. Näiteks huvitavamateks käskudeks on arvuti sulgemine või taaskäivitusele saatmine, muuta veebilehitseja kodulehte, laadida arvutisse faile, kaustu ja pahavaralisi programme, varastada digisertifikaate, muuta ja modifitseerida  arvutis olevaid faile ja regirtivõtmeid (%systemroot%\system32\drivers\etc\hosts).

Aga veelgi põnevam käsk, mis on pahavara analüüsijad sügavalt mõtlema pannud, et milleks seda vaja on– on enesehävitamise käsk KOS (kill operating system). See võimaldab kräkkeril kaugjuhtimise teel kustutada olulisi süsteemifaile, mille tulemusel ei laadi opisüsteem enam üles ja sageli peale seda tuleb kasutajal uus süsteem asemele installeerida. Mõningad arvamused siiski on – võimaliku vahelejäämise kartuses püütakse peita kõik jäljed, et edasine analüüs muutuks raskemaks. Samuti võib tegu olla kavalusega – arvuti rikkumisega püüab kräkker aega võita, et teostada kuritegelikke rahaülekandeid, ilma et kasutajal oleks pääsu internetti, et kahtlaseid tehinguid juhuslikult märgata. Näiteks aprillis 2009 hakkas abuse.ch analüütik Roman Hüssy jälgima ühte Zeus kontrollserverit, mille botnetvõrgustikku oli ühendatud 100 000 nakatunud süsteemi, kui ta üllatusega märkas, et kontrollserver andis käsu KOS – 100 000 arvutisüsteemi surmati peaaegu üheaegselt.

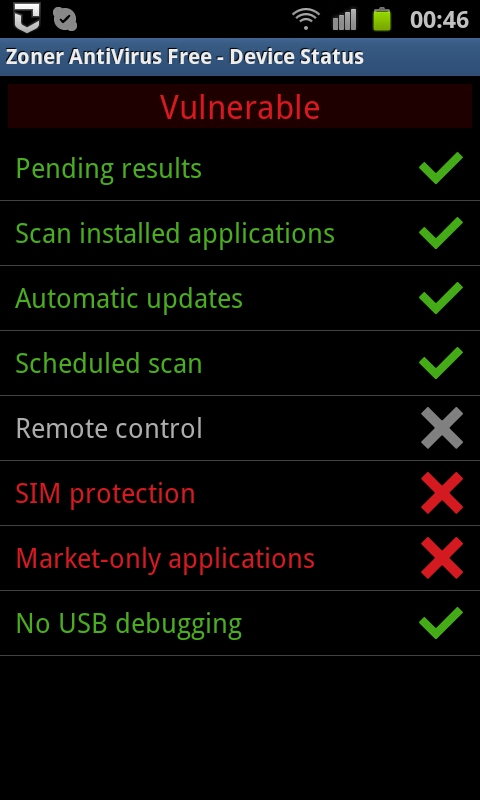

Kuidas arvutit kaitsata

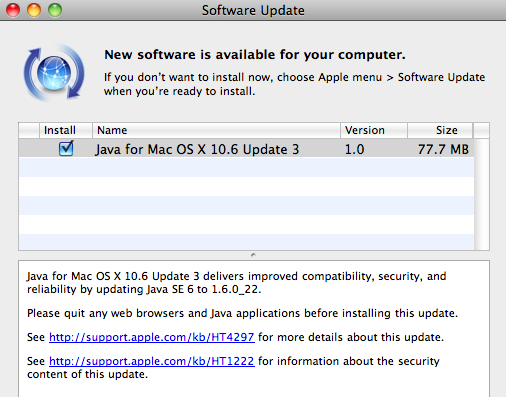

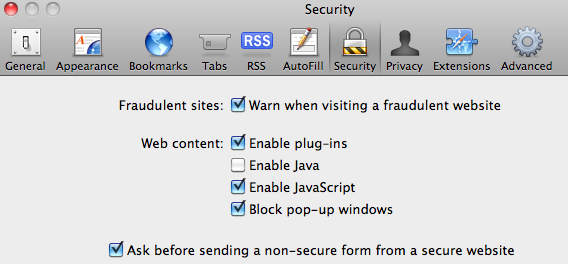

Ehkki https://zeustracker.abuse.ch/ andmetel on viirusetõrjetel botnettide avastamise määr kõigest 47, 11% (1.mai 2010 andmetel ) ja uusima Zeus Builder tööriistad teevad avastamise veelgi raskemaks, siis ikkagi tuleb järjepidevalt värskendada viiruse-ja nuhkvaratõrjeid viimaste signatuuridega. Kindlasti tuleb uuendada ka operatsioonisüsteemi viimaste turvapaikadega ning ka arvutisolevat tarkvara tuleb uuendada viimaste versioonide vastu.

Kindlasti ei tohi avada kahtlaseid e-maili manuseid ega klikkida igal lingil, mis nendes pakutakse. Sotsiaalsetes suhtlusvõrgustikes nagu Facebookis jne ning veebilehtedel surfates ei ole vaja klikata igale reklaamaknakesele ega laadida arvutisse kahtlaseid faile.

Töökohtades online pangatehinguid sooritades püüa seda teha alati arvutis, mis ei ole üldkasutuses. Mõned pessimistlikumad turvaspetsialistid soovitavad firmadel kaaluda isegi alternatiivsete opisüsteemide kasutuselevõttu just nimelt ja ainult pangatehingute tegemiseks ning eriti tähtsa info hoidmiseks, ent minu arvates on see liiast, ehkki tuleb tunnistada, et nutikas pakkumine. Seda enam, et väidetavalt suudab Zeus troojalane vahetult enne krüpteerimist teha andmetest koopiad, kuni need saadetakse läbi turvalise SSL-ühenduse teele.