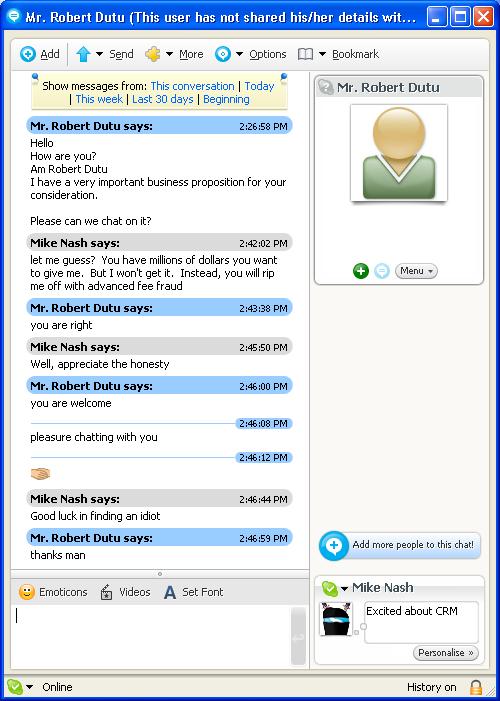

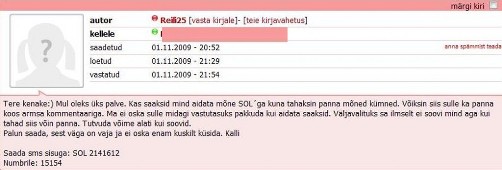

Kahe päevaste vahedega on mu meestuttavatele saadetud rate.ee postkasti mesimagusid kirju. Kirjad on täpselt samasisulised, ehkki saatjateks on erinevate nimedega tüdrukud – Reili ja Angel. Avaldan ühe kirja postituse saaja teadmisel ja nõusolekul, kaasaarvatud suhteliselt hägusa pildi, mis õnnestus enne kätte saada, kui saatja selle rate keskkonnast eemaldas.

” Tere kenake:) Mul oleks üks palve. Kas saaksid mind aidata mõne SOL´ga kuna tahaksin panna mõned kümned. Võiksin siis sulle ka panna koos armsa kommentaariga. Ma ei oska sulle midagi vastutasuks pakkuda kui aidata saaksid. Väljavalituks sa ilmselt ei soovi mind aga kui tahad siis võin panna. Tutvuda võime alati kui soovid.

Palun saada, sest väga on vaja ja ei oska enam kuskilt küsida. Kalli

Saada sms sisuga: SOL 2141612

Numbrile: 15154 â€

Kuna kirja saaja on neljakümnendates eluaastates mees ja rates on tal konto tema enda sõnul „ise ka ei tea millepärast“, siis ta vastus plikale oli selline (vastust lühendatud):

„Aitäh komplimendi eest.

Ausalt öeldes ei tea ma midagi SOL´idest. Sellel kontol käin ma üliharva ja pole siinsete värkidega kursis. Küll aga võin ma sind aidata arvutialaselt, kuna tööalaselt tegelen sellega. …Aga kindlasti uurin välja, mis see SOL on ja kuidas seda saaja peale kümnete panemiste veel kasutada saab. … Kuna mul on naine ja lapsed olemas, siis väljavalituks oleks vist tõesti imelik mind panna…ja ka tutvusega on raskusi eelnimetatud põhjustel, kuigi välimuselt oled sa priima – heledad pikad juuksed ja ka valge kleit on nii seksikalt rinnakõrgusele tõstetud….â€

Viimase lause oli ta meelega lisanud vürtsikaks vihjeks, et on pilti näinud, ehkki see oli tüdruku poolt viimasel hetkel kustutatud.

Viimase lause oli ta meelega lisanud vürtsikaks vihjeks, et on pilti näinud, ehkki see oli tüdruku poolt viimasel hetkel kustutatud.

Kui nüüd analüüsida seda kirja, siis tundub, et see tüdruk muud rohkemat ei tahagi, kui ainult panna….ma mõtlen kümneid, armast kommentaari ja väljavalituks, sest sõna „panna“ on lausa kolmel korral lühikeses tekstis esindatud.  Ja tundub, et panemisega on tal ikka üsna kiire, kuna  ta jättis tähele panemata, et mõlemal mehel olid üleval perepildid naise ja lastega. Sellegipoolest tahtis ta mehi väljavalituks ja ka lähemalt tutvuda. Huvitav, kas selliste kirjade läbi võivad tulla ka abielurikkumised?

Tõenäoliselt oli tüdruk selle peal väljas, et ka „vana hobu tahab kaeru“, kuna teine kirja saajast meesterahvas hakkab samuti vanuselt neljakümnele lähenema. Kindlasti neiu lootis, et vanemate meeste süda heldib kiiremini ahvatlema panevalt suurest murest kuuldes … sellest, et tüdruk ei saa panna, ehkki ta nii väga tahab. See on ju tüdrukute suhtes kohutav ülekohus, et nad ei saa panna Rates kümneid!

Aga kui sellise tüdrukuga tutvuda, nagu neiu soov on?  On see üldse kindel, et kohtamisele tuleb sama isik, kes pildil? Võibolla sarnaneb see lugu siis hoopis “hispaanlanna” juhtumile, kus väidetavast tüdrukust sai ühtäkki mees, omasooihaleja. Ma arvan, et isegi Rate.ee ei saa anda garantiid, kes tegelikult selle nn. tüdruku konto taga tegelikult peitub.

Nii et eriti just keskeas ja neist veel vanemad mehed ning vastupidi, verinoored poisid, kellel veri hakkab vemmeldama soontes iga tüdruku puusapaljastuse peale, peaksid eriliselt ettevaatlikud olema taoliste kirjade suhtes või muidu kooritakse nad lihtlabaselt paljaks. Annetusi ju võib teha, aga pigem siis lastekodudele ja –haiglatele või kasvõi loomade varjupaikadele, aga mitte omakasupüüdlikele tibidele.

Sellistest kirjadest tuleks kohe Rate tegijatele teada anda. Igas postkastis on link Anna spämmist teada. Ja pole vaja muretseda, et keegi kättemaksuks hindab teie pilti halvasti. No ja mis siis, kui pannakse pildile hindeks 1 – võõras mure. Eriti just vanemad inimesed peaksid arvestama, et rate on pigem laste ja mürsikute ning teismeliste mängumaa. Pole vaja põdeda nartsissismi, et küll ikka mina olen ilus ja hea ning et halvad hindamised hävitavad mu maine. Ei nad hävita ühtegi – ainult see, kes kahtleb iseendas, on hirmul selle üle, mida arvavad temast teised!

Mida saab teha SOL´idega?

Võttes lahti Rate.ee reeglid ja kerides allapaoole kirjeni Sisemine valuuta, võib lugeda:

„Rate.ee kasutajatel on võimalus osta Rate.ee teenuseid eesti kroonide eest. Lehel sinu raha on sissemakse tegemiseks välja toodud erinevad makseviisid – sissemakse tulemusena tekivad kasutaja kontole SOL-id, mida saab vahetada teenuste vastu. Teenuste nimekiri ja hinnad on ära toodud teenuste lehel. …

… Rate.ee kasutajatel on teatud tingimustel õigus sissemakstud raha oma pangakontodele saada, tellides väljamakse väljamaksete lehel. …Eduka väljamakse puhul saadetakse raha kasutaja pangakontole kolme pangapäeva jooksul, raha võib pangakontole jõuda veidi hiljem, sõltuvalt pankade kiirusest. …â€

Lõpetuseks

Võibolla rahanurumissoovidega kirjad on saadetud Ratest endast eeskuju võttes. Rate on ise ka mingis mõttes hõlptulu teenimise peal väljas – pakutakse ju müüa kõiksuguseid vidinaid ja teenuseid, millest mõned tunduvad täiesti arusaamatud.

Näiteks Konto avamine(siin saad avada kellegi konto, mis on moderaatori poolt blokeeritud). Saan aru nii, et kui eelkirjutatud spämmisaatjast tüdruku konto blokeeritakse pahateo eest, siis saab ta ikkagi selle uuesti raha eest avada ja jälle spämmima hakata. No tore küll!

Või siis Sünniaja muutmine (siin saad oma sünniaega muuta). Saan aru sellest nii, et kui tahan mõnele tulisele 17-aastasele tüdrukule “keelt kõrva ajama hakataâ€, siis kustutan lihtsalt oma pildid ära ja muudan oma sünniaja nooremaks. Täitsa kihvt – nagu teine elu!

Ja isegi boonuspunkte saab raha eest osta! Huvitav, kas emmed-issid teavad juba, kui mõttetute asjade peale kulub nende laste taskuraha, mis on higi, vere ja pisaratega teenitud!