Viimasel ajal on meedias suurt kajastust saanud mitmed turvaprobleemid Windowsis ja Windows platvormi rakendustes. Ühed enim räägitutest on haavatavus Windowsi serveri teenuses (bülletään MS08-067) ning haavatavus Internet Exploreris (bülletään MS08-078). Mõlemad neist on märgitud kui kriitilised turvaprobleemid, kuid kumbki neist ei ole kasutatav rünnakute läbi viimiseks korrektselt seadistatud arvutite vastu. Veelgi enam, uuema riistvara ja Windows Vista x64 puhul võib vaikimisi seadistus juba pakkuda vajalikku kaitset. Järgnevalt vaatame, miks see on nii ning kuidas seadistada Windows platvormi nii, et see oleks turvaline.

Rubriik: Artiklid

Tasuta kaasaskantavad pahavaratõrjed

Viimati toimetatud 13.august 2009.

Viimati toimetatud 13.august 2009.

Hiljuti käisin ühe vana tuttava arvutit puhastamas. Kuna olin temaga varasematel aastatel palju kokku puutunud, teadsin ette, et tegu on vanamoodsa ja pedantse inimesega. Eks me ju kõik oleme veidikene „ummamuudu“, aga et mõni nii eriliselt ektsentrik on, seda ma ei oleks oodanud. Nõudmised, mis ta mulle arvuti taga esitas, jahmatasid mind – mulle jäi mulje, et ma ei tulnud teda mitte heast tahtest aitama, vaid et ta eksamineerib minu oskusi.

Appi palus ta mind sellepärast, et kuigi ettevaatlik arvutikasutaja, oli ta siiski kusagilt külge saanud kurikavala trooja-ussi. See iseenesest kõige ohtlikum ei olnudki, ent suutis vältida tema viirusetõrjeprogrammi Norton ja kuvas nii arvutiekraanile kui ka veebilehitseja lisatööriistaribana rohkelt linke meesteporno (gay-porn) lehekülgedelele. Lugedes võib see ehk naljakas tunduda, aga mis teeksite ise, kui, ehkki püüate seda paaniliselt varjata, teie tüdruksõber või abikaasa selle juhuslikult avastab, vaatab siis kahtlevalt võõristades teie poole ja küsib: “Imelik oled või!?“ Just sel viisil paraku mu tuttavale must masendus peale tuligi.

En minu jaoks probleemid alles algasid. Troojast lahtisaamine oli komplitseeritud, kuna üsna vanas arvutis oli väga väike kõvaketas (40 GB), mis oli otsast otsani hädavajalikke faile täis – vähemasti keeldus omanik kategooriliselt mistahes faili kustutamisest. Ruumi kokkuhoiu mõttes oli tal ka süsteemitaaste välja lülitatud, ent teisest küljest pole teada, kas see oleks aidanudki – sama trooja ülesandeks võis ju olla ka taasteutiliidi rikkumine või siis iseenda taastamine just süsteemitaaste abil.

Kui aga pakkusin talle, et sellele imeväiksele kettajupile, mis veel arvutis saadaval oli, installeerin paar head tõrjeprogrammi, siis keeldus ta sellestki pedantliku järjekindlusega – ta minevat närvi, kui kettal on midagi sellist, mida ta ei tunne ega tea, pealegi võivat see teda häirima hakata. Iga tema arvutis olev fail ja kaust peab paiknema täpselt kindlaksmääratud kohas ning piltlikult öeldes läikima nagu prillikivi. Mitte midagi üleliigset, isegi kui see on tema turvalisuse huvides, ei tohi arvutisse paigaldada, ka mitte sel juhul, kui see hiljem maha installeerida. Sõnaga, troojast tuli lahti saada nii, et hiireotsagagi tema arvuti kõvaketast ei puutu.

Hea küll, valdav enamus arvutikasutajaid ei ole kiiksuga, kuid vahel on tõesti vaja puhastada arvutit nii, et ketast ei puutu. Esmapilgul võib see tunduda võimatu missioon, kuid midagi ülearu keerulist siin ei ole. Kõigest sellest on juba juttu olnud, ent teises kontekstis. Näiteks selles artiklis mainisin ära mitmed viiruste eemaldamise vahendid: McAfee Avert Stinger, Microsoft Malicious Software Removal Tool, Avast! Virus Cleaner, Norman Malware Cleaner ja Avira Removal Tool, kuid jätsin märkimata, et antud utiliite võib nimetada ka portatiivseteks ehk kaasaskantavateks tõrjevahenditeks.

Küberkuritegevuse majandusmudel

Nagu McAfee viimatine uuring näitas, on umbes 80% küberkuritegudest pandud toime raha pärast. Tüüpiline kodukasutaja reaktsioon on selle peale, et tema arvuti, andmed või muu selline pole kellelegi teisele väärtuslikud. Samas on küberkuritegevuse ohvrid enamasti just kodukasutajad. Miks?

Põhjus on väga lihtne – kodukasutajad on kõige lihtsam saak. Selleks, et seda olukorda mõista, tuleb natuke lähemalt vaadelda kuritegeliku majanduse mudelit.

Kasu ei ole alati otsene

Infotehnoloogiline vahend on vara – inimese jaoks, kes teda kasutab, on ta suhtlusvahend aga samuti ka vahend informatsiooni hankimiseks või salvestamiseks. Nii vahend ise kui ka informatsioon, mida see sisaldab, võib olla väärtuslik ka täiesti võõrale inimesele, eelkõige raha teenimise mõttes.

Nagu suvalises majanduses, on ka kuritegevuses liikumapanevaks jõuks kasum. Nagu normaalseski äris, on ka kuritegelikus maailmas vaja väärtuse hankimiseks teha teatud kulutusi. Näiteks varguse jaoks tueks hankida muukraud, küberkuritegevuses jällegi spetsiaalne programmijupp. Samuti võib „töö” olla keerukas ning ettevalmistuseks ja teostamiseks kulub kindel (vahel üsna märkimisväärne) tööaeg, millel on samuti oma hind.

Virtuaalses maailmas on selliste kulude kokkuhoid oluliselt kergem. Eelkõige sel kujul, et ühte ja sama programmijuppi (muukrauda) saavad korraga kasutada mitu pätti. Teine eelis on see, et sissemurdmist on võimalik automatiseerida ning ajal, kui muukraud käib iseseisvalt uksi lahti muukimas, võib tegeleda hoopis teiste asjadega.

Riskide maandamine

Kuritegeliku äri kulude hulka tuleb arvestada ka riskifaktor. Igas kuritegelikus äris on alati risk vahele jääda ja selle tegevuse eest karistada saada. Kuritegelik maailm teab seda väga hästi, mis on tegelikult ka põhjus, miks riskantsemate asjade jaoks tarvitatakse nn “tankistidena” narkomaane või paadialuseid. Esiteks on nende riskitunnetus oluliselt madalam. Teiseks on ka põhitegija enda vahelejäämise risk oluliselt madalam.

Virtuaalses maailmas on riske oluliselt kergem maandada. Esiteks pole virtualmaailmas vaja tegeleda asjadega füüsiliselt, see tähendab, et millegi kaasa viimiseks ei pea inimene ise füüsiliselt juures olema.

Teiseks ei pea väärtuse varastamiseks seda füüsiliselt kaasa viima, piisab, kui sellest teha koopia. See aga raskendab oluliselt tuvastamist, et midagi on üldse toimunud.

Kolmandaks on virtuaalmaailmas aga oluliselt kergem maskeerida oma tegelikku mina. See tähendab, et kui reaalses maailmas on kurjategijal võimalus ainult oma nägu varjata, siis viruaalmaailmas on tal võimalus esineda ka kellegi teisena, kusjuures selline valeidentiteedi tuvastamine on küllaltki raske. Ka virtuaalmaailmas kasutatakse kolmandate isikute, nn paadialuste või narkomaanide, abi. Tegelikult kasutatakse muidugi nende kolmandate isikute arvuteid ning sageli nende endi teadmata.

Vähem vahendajaid, suurem kasum

Juhul, kui mingi väärtus on kätte saadud, siis tuleb see ka maha müüa. Enamasti ei müü mingi asja varastaja seda otse lõpptarbijale vaid vahendajale. Sõltuvalt konkreetsest asjast peab vahendaja enne selle lõpptarbijale müümist kuidagi legaliseerima ning see muudab edasimüügiväärtust väiksemaks. Infotehnoloogilises maailmas kipub see vahendaja etapp sageli vahele jääma ning seetõttu on virtuaalsete varade vargus oluliselt kasumlikum tegevus.

Vastuabinõud

Selleks, et kuritegevust vähendada, on kõige mõistlikum üritada vähendada selle tegevuse kasumlikkust. Ka kriminaalid oskavad arvutada ning kui äri kulud on suuremad kui oodatav kasum, siis seda tegevust ette ei võeta. Nagu eelpool toodust nähtub, on kasumi vähendamiseks kolm teed: vähendada võimalikku müügiväärtust, suurendada väärtuse varastamiseks tehtavaid kulusid või suurendada vahelejäämise riski.

Tavamaailmas kasutatakse edasimüügiväärtuse vähendamiseks kõikvõimalikku erimärgistust. Virtuaalmaailmas on seda üritatud, kuid ilma erilise eduta. Samuti on vastav tehnoloogia kodukasutaja jaoks natuke kallis.

Väärtuse ebaseadusliku omandamiseks tehtavate kulutuste suurendamine käib tavamaailmas eelkõige välispiirde tugevdamise, see tähendab turvauste ja akende paigaldamise abil. Virtuaalmaailmas oleks selle vasteks tulemüür ja viirusetõrje kasutamine. Kuna virtuaalmaailm on pidevas muutumises, siis erinevalt ustest ja akendest, peab pidevalt jälgima, et need turvavahendid töökorras oleks. See tähendab, et viirusetõrje oleks uuendatud ning tulemüüri reeglid vastaksid vajadusele. Samuti, nagu tavamaailmas, tuleb vaadata, keda me omale külla laseme.

Kurikaelte vahelejäämise võimalust aitab suurendada ainult terve mõistuse kasutamine. Eelkõige tuleks alustada arvuti kui tööriista tundmaõppimisest – sellest, mida ta võimaldab ning mida mitte. Samuti nagu tavamaailmas, on ka siin vajalik jälgida, kes meie naabruses ringi luusib ja meie uksele koputab. Arvutimaailmas oleks uksele koputamise vasteks arvuti poole pöördumine. Loodetavasti hakkab varsti toimima ka küberkaitseliit ning pakub selle jälgimise juures tugevat abi, kuid sellegi poolest ei asenda kasutaja enda tähelepanelikkust ja teadlikkust mitte miski.

Kui me arvestame kurikaelte tegevusmudeleid suudame me teha nende rahateenimise raskemaks ning tekitame seeläbi ise endale turvalisema keskkonna. Kahtlemata on siinjuures vajalikud mõningad eelteadmised, kuid nende hankimisel üritab ka www.arvutikaitse.ee abiks olla.

DMA põhistest rünnetest

Minu eelmine artikkel kettakrüpto lahti muukimise teemal tuletas lugejatele meelde, et tegelikult on võimalik mälus ja ketastel olevatele andmetele ligi pääseda ka arvuti töö ajal. Ning seda lausa nii, et operatsioonisüsteem sellest midagi ei tea. See tähendab, et arvutist andmetele ligipääsu saamiseks tuleb ründajal ühendada oma arvuti (või spetsiaalselt programmeeritud kettaseade) rünnatava arvutiga näiteks FireWire või eSata liidese vahendusel (või ühendada Express Card, PCI card, vms.) rünnatava arvutiga.

Minu eelmine artikkel kettakrüpto lahti muukimise teemal tuletas lugejatele meelde, et tegelikult on võimalik mälus ja ketastel olevatele andmetele ligi pääseda ka arvuti töö ajal. Ning seda lausa nii, et operatsioonisüsteem sellest midagi ei tea. See tähendab, et arvutist andmetele ligipääsu saamiseks tuleb ründajal ühendada oma arvuti (või spetsiaalselt programmeeritud kettaseade) rünnatava arvutiga näiteks FireWire või eSata liidese vahendusel (või ühendada Express Card, PCI card, vms.) rünnatava arvutiga.

Rünnak põhineb teadmisel, et FireWire, eSata ja Express Card saavad otse rääkida mälukontrolleriga, mis annab neile võimaluse teha pöördusi mäluseadmete poole kesksest protsessorist (CPU) ja/või operatsioonisüsteemist mööda minnes (sellest ka nimetus Direct Memory Access ehk DMA). Seega on tegemist operatsioonisüsteemist sõltumatu ründega (vaata ka Adam Boileau esitlust siinipõhiste rünnete kohta), peaaegu.

Andmete taastamisest

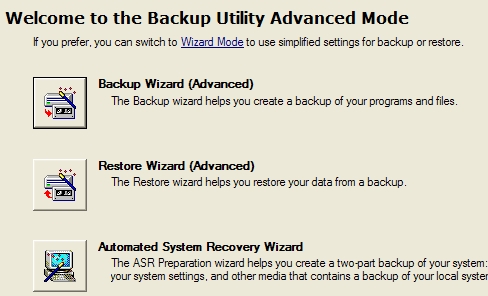

Oma eelmises juhendis kirjutasin, kuidas kaitsta andmeid kadumise eest. Kuid mõnikord juhtub ikka nii, et mõni fail on kaduma läinud, kogemata üle kirjutatud või on ketas või mälupulk lihtsalt katki läinud (või viiruse poolt kahjustada saanud). Seega tuleb ikkagi tegeleda ka andmete taastamisega. Järgnevalt annan ülevaate lihtsamatest võtetest oma andmete taastamiseks.

Andmete varundamisest kodus ja kodukontoris

Peaaegu igal arvutikasutajal on ette tulnud olukordi, kus kaduma on läinud arvutiga tehtud töö tulemus – failid. Põhjuseks võib olla kõvaketta rike, voolukatkestus, viirus või lihtsalt inimlik eksimus. Mõnikord oskab tuttav arvutispetsialist kaotatud failid taastada, kuid mõnikord on need jäävalt kadunud ja töö tuleb uuesti teha. Parimal juhul olete tuttavad andmete varundamisega ja saate oma andmed taastada varukoopialt vaid mõne minutiga.

Andmete varundamine on probleem, millega tuleb tegeleda kõigil, kes ei soovi oma faile (ja neis asuvaid andmeid) kaotada. Suuremates ettevõtetes tegelevad sellega IT spetsialistid, kes kasutavad tihti ka eritarkvara (klastrite tagavarakoopiate loomine on päris keeruline). Väiksemates ettevõtetes kasutatakse varundamisel tihtipeale lihtsaid skripte, mida vähemal Unix ja Linux platvormidele on saadaval hulganisti (ja ega ka teistel platvormidel neist puudust pole). Samas tegeletakse varundamisega peamiselt serverites, kus hoitakse olulist informatsiooni, töölauaarvutite faile reeglina ei varundata või tegeleb sellega kasutaja ise omal soovil. Loe edasi: Andmete varundamisest kodus ja kodukontoris